جهت امور تحقیقیاتی، تحلیل و داده کاوی مجموعه داده و دیتاست های سایت دیجی کالا (DigiKala) برای پژوهشگران آماده شده است. در این صفحه میتوانید dataset دی جی کالا را دانلود کنید. این مجموعه داده شامل موارد زیر است. سفارشات محصولات کامنت ها کیفیت …

ادامه مطلبرویکرد جدید فناوری در تقویت انسان (Human Augmentation)

مقدمه ای بر تقویت انسان امروزه افزایش توانایی و قابلیتهای انسان بیش از پیش مورد توجه محققان و دانشمندان قرار گرفتهاست. حوزه تقویت انسان(Human Augmentation:HA) شامل هرگونه تغییر اعم از طبیعی، مصنوعی و یا مبتنی بر تکنولوژی بر روی انسان به منظور تقویت قابلیتهای …

ادامه مطلبمحیط های آموزشی شبیه سازی ترکیبی در حوزه های نظامی (STE)

همواره آمادگی نظامیان را میتوان به عنوان یکی از مولفههای مهم پیروزی در جنگها نامید. این بالابودن سطح آمادگی در هر حوزه دیگری هم نیز باعث افزایش کارایی خواهد شد. یکی از مواردی که میتوان برای آموزش نظامیان بهمنظور افزایش آمادگی آنها مورد استفاده …

ادامه مطلبآموزش کامل نت ماینر (NetMiner) همراه با مثال

فهرست مطالب آمورش NetMiner تهیه کننده: حمید غلامی 1-مقدمه NetMiner چیست سیستم مورد نیاز درباره این سند نصب ، حذف نصب و به روزرسانی نرم افزار 2- محیط کار نوار عنوان منوی اصلی نوار ابزار منطقه مدیریت داده درخت کاری صفحه خروجی صفحه کنترل …

ادامه مطلبالگوریتم های برتر در حوزه داده کاوی، علم داده و یادگیری ماشین (قسمت اول)

مقدمه بر الگوریتم های برتر داده کاوی استفاده از دادهها به منظور کشف رابطه بین آنها اساس دادهکاوی است. در این مبحث 10 الگوریتم های داده کاوی و یادگیری ماشین که بیشترین کاربرد را در علم داده دارند را به صورت خلاصه آموزش میدهیم. …

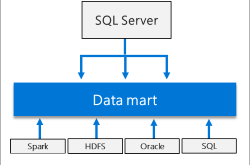

ادامه مطلبداده کاوی در بستر تکنولوژی Microsoft SQL Server

مراحل داده کاوی در Microsoft قبل از بررسی امکانات داده کاوی در SQL Server، نگاه اجمالی به نگرش شرکت میکروسافت در این مقوله می پردازیم. داده کاوی غالباً به عنوان فرآیند استخراج اطلاعات، الگوها و روندهای موجود در مجموعه ی داده های حجیم یاد …

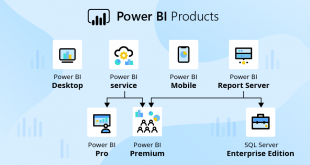

ادامه مطلبآموزش کامل پاور بی آی (Power BI) بهترین ابزار داشبوردهای هوشمند و بصری سازی داده

قبل از آموزش پاور بی آی، مقدمه ای کوتاه در مورد داشبردهای هوشمند ارائه می شود. نرم افزارهای هوش تجاری از فرمول ها و شاخص های مختلفی برای اندازه گیری، مقایسه و ارتباط بین ساختارها، برای نتیجه گیری بهتراستفاده می نماید و همچنین می …

ادامه مطلبآغاز کلان داده در میکروسافت با پشتیبانی پایگاه داده MS-SQLServer از بیگ دیتا

جایگاه کلان داده در میکروسافت استفاده از Big Data Cluster در SQL Server 2019 باعث هوشمندسازی تمام دادههای کاربر شده و با تلفیق دادههای ساختاریافته و ساختارنیافته در سراسر منطقه داده، به از میان بردن Siloهای داده کمک میکند. این کلاستر، Microsoft SQL Server …

ادامه مطلبزندگی امیرالمومنین قبل از تولد تا بعد از شهادت

کرامات پدر و مادرِ بزرگوار امیرالمومنین (ع) حضرت امام علی (علیه السلام) در روز جمعه ۱۳ رجب سال سىام عام الفیل درون خانه کعبه متولد شد. مادر امیرالمومنین، فاطمه بنت اسد بن هاشم بن عبدمناف بود و حضرت امیرالمومنین(ع) و برادران و خواهرانش، نخستین …

ادامه مطلبکیت آگاهی وضعیتی تیمی Android Team Awareness kit (ATAK)

موضوع پژوهش: Android Team Awareness kit (ATAK) کیت آگاهی وضعیتی تیمی همواره ابزار و سلاحهایی که توسط سربازان مورد استفاده قرار میگیرند نقش موثری در نتیجه عملیاتها داشته است. به همین دلیل همواره شاهد تولید تجهیزات پیشرفته تر و بهبود آنها بوده ایم. یکی …

ادامه مطلبپیدا کردن آدرس یا موقعیت مکانی افراد با روش های اوسینتی

در پست های قبل با اوسینت آشنا شدیم. پیدا کردن آدرس اشخاص همیشه یکی از مهمترین خواستگاه های متخصصین اوسینت بوده است. به جرات میتوان گفت از پرکاربردترین روش های کشف آدرس و موقعیت مکانی، یافتن طول و عرض جغرافیایی فرد مورد نظر است. …

ادامه مطلبترور حضرت محمد(ص) و قتل اجداد و نوادگان پیامبر توسط یهودیان

در مبحث دشمن شناسی قسمت اول به سرگذشت دو قسمت شدن ادیان الهی توسط یهود، بعد از حضرت ابراهیم پرداختیم. یهود چون پیامبران الهی را مانع رسیدن به اهداف دنیوی میدید، با آنها به جنگ برمیخاست و تا کشتن ایشان پیش میرفت. این دشمنی …

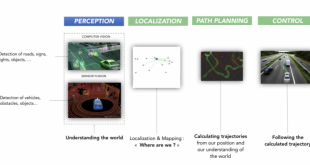

ادامه مطلباشیاء خودمختار (Autonomous Things)، اجسامی با قابلیت تصمیم گیری مستقل

مقدمه بر اشیاء خودمختار اگرچه در مورد اشیاء خودمختار صحبت می کنیم، وسایل نقلیه خودران صندلی جلو را می گیرند ، اما ربات های مستقل و هواپیماهای بدون سرنشین نیز می توانند تفاوتی برای مشاغل ایجاد کنند. این فناوری ها می توانند منجر به …

ادامه مطلبفرایند اوسینت برای کشف صاحب آدرس های ایمیل

یافتن صاحب آدرس های ایمیل همیشه موضوع مهمی در دنیای جمع آوری اطلاعات و اوسینت بوده است . ترفندها و سازکارهای مختلفی برای آن ارائه شده است. در هر حال فرایندی که در شکل زیر آمده است یک راه کار موثر در کشف آدرس …

ادامه مطلبابزارهای اوسینت در لینوکس کالی (Kali Linux)

مروری بر لینوکس کالی قبل از بررسی ابزارهای اوسینت در لینوکس کالی به معرفی این توزیع از سیستم عامل لینوکس می پردازیم. لینوکس کالی یک نسخه کامل و بازسازی شده از لینوکس BackTrack است که همانند دیگر توزیع های لینوکس کاملا از استانداردهای سیستم …

ادامه مطلبتکنولوژی Multiexperience یا فناوری تجربه چندگانه در ارتباطات دیجیتالی

مقدمه بر تکنولوژی Multiexperience : تکنولوژی Multiexperience یک روی کرد جدید در حوزه انتقال داده به صورت دیجیتال است. با توسعه wearable devices که اشاره به تجهيزات قابل پوشيدن مثل ساعتهاي هوشمند ديجيتال، عينک هاي هوشمند دارد و توسعه زبانهاي طبيعي مبتني بر UI …

ادامه مطلبمسیحیت تبشیری چیست؟ تاریخچه، نکات و اصطلاحات

هدف از تهیه این مطلب به هیچ وجه توهین به دین مسحیت نبوده و صرفا فرقه ای خاص و منحرف به نام مسیحیت تبشیری مورد بررسی قرار گرفته است. لیکن شیعیان به تمامی پیامبران الهی(س) عشق می ورزند و برای همه آنها احترامی در …

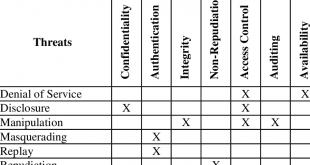

ادامه مطلبدسته بندی انواع تهدیدات امنیتی فناوری اطلاعات و راه کارهای مقابله

در مباحث مربوط به امنیت کلماتی چون آسیب پذیری، تهدید، حمله و رفتار متقابل به دفعات مورد استفاده قرار می گیرند. در بسیاری از موارد شیوه به کارگیری این لغات اشتباه بوده و بجای یکدیگر مورد استفاده قرار می گیرند. در این بخش سعی …

ادامه مطلبخودروهای نسل جدید مبتنی بر بلاکچین و با هویت امن تر

مقدمه بر خودروهای نسل جدید خودروهای نسل جدید و مدرن به طور فزایندهای سیستمهای نرمافزاری پیچیده متشکل از میلیونها خط کد را که ممکن است مشمول حملات سایبری باشند، به کار میگیرند. اتصال خودروهای مدرن نیاز به تجدید نظر ایمنی خودرو دارد؛ چرا که …

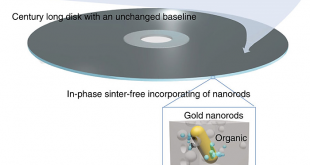

ادامه مطلبنسل جدید دیسک های ذخیره سازی نوری برای داده های طولانی

مقدمه بر نسل جدید دیسک ها: دانشمندان استرالیا و چین از نانومواد طلا برای ساخت دیسک نوری جدید با ظرفیت بالا استفاده کرده اند. نسل جدید دیسک ها میتوانند داده ها را برای مدت بیش از 600 سال ایمن نگه دارند، در حالی که …

ادامه مطلب خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم

خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم