امروزه یکی از سرگرمیهای جذاب بشر تماشا کردن فیلم های سینمایی است. ولی انتخاب هدفمند فیلمهای سینمایی به غیر از سرگرمی می تواند نگرشهای عمیق و تخصصی تری را در رابطه با موضوعات مختلف در انسان ایجاد کند. چرا که فیلم های با زمینه …

ادامه مطلبخاصیت سوره های قرآن و اثرات هر سوره

در اسلام، به هر یک از سوره های قرآن خواص و فضائل مختلفی نسبت داده شده است که میتواند در جنبه های مختلف زندگی معنوی و دنیوی مؤثر باشد. این خواص بر اساس روایات و احادیث اسلامی بیان شده اند و بسیاری از مسلمانان …

ادامه مطلبآموزش جامع فارکس به زبان ساده و کاربردی

مقاله آموزش جامع فارکس با پرایس اکشن لایه سه با تصاویر با کیفیت آموزش “تضمینی” چاپ دلار در فارکس با متد پرایس اکشن مدرس: مهندس بهنام درفشی فارکس، بزرگترین بازار مالی دنیاست که روزانه بیش از 7 تریلیون دلار در این بازار جابجا …

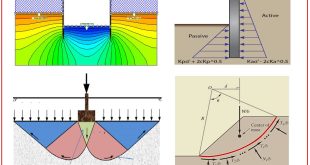

ادامه مطلبمکانیک خاک به زبان ساده

تعریف و اهمیت مکانیک خاک مکانیک خاک یکی از شاخههای مهندسی عمران است که به بررسی رفتار خاک در شرایط مختلف بارگذاری و تغییر شکل میپردازد. مکانیک خاک از دو بخش اصلی تشکیلشده است: مکانیک خاک تئوری و مکانیک خاک کاربردی. مکانیک خاک تئوری …

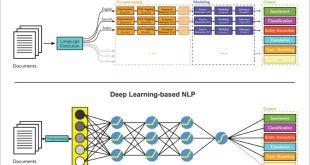

ادامه مطلبتحلیل احساس و نظرکاوی متون فارسی با یادگیری ماشین و شبکه های عصبی کانولوشنال

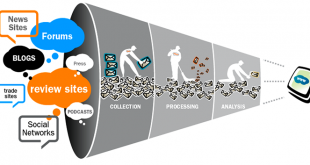

داده های متنی یکی از پرمصرف ترینها است که میتواند برای بدست آوردن اطلاعات مهم در موضوعات مختلف مورد استفاده قرار گیرد. رسانه های اجتماعی در اشکال گوناگون خود همانند انجمنها، وبلاگها، میکروبلاگها، سایتهای نظردهی و غیره روزانه منجر به تولید حجم وسیعی از …

ادامه مطلبدیتاست برای تحلیل احساس و تحلیل نیت فارسی (Persian Sentiment Analysis)

وقتی می خواهیم در مورد مسئله ای تصمیم بگیریم، نظر دیگران را درباره ی مسئله ی مورد نظر می پرسیم. در دنیای واقعی، کسب و کارها و سازمان ها به دنبال دانستن نظر مشتریان و عموم مردم در مورد محصولات و سرویس های خود …

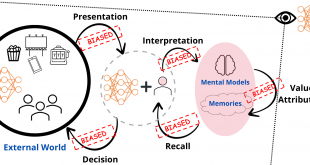

ادامه مطلبخطاهای شناختی (Cognitive Errors)، سوگیری های شناختی (Cognitive Biases) و تحریفهای شناختی (Cognitive Distortions)

خطاهای شناختی انواع متعددی دارد. سوگیریهای شناختی عموماً میان همهی ما انسانها مشترک هستند و معمولاً در ارزیابی روی میدهند. تحریفهای شناختی فردیتر هستند. به عبارتی شدت و ضعف آنها در انسانها بسیار متفاوت است. معمولاً هم در ثبت و یادآوری رویدادها به وجود …

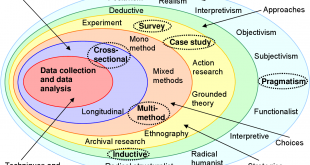

ادامه مطلبنحوه انتخاب روش تحقیق و پژوهش علمی و چارچوب مفهومی در پایان نامه و رساله یا تز

روش تحقیق و پژوهش، معمولا در پروپوزال به صورت کلی در، قسمت روش تحقیق انتخاب می گردد. انتخاب اشتباه و نامناسب روش تحقيق در پروپوزال، به تمام مراحل پايان نامه را خدشه وارد مي كند. روش تحقيق هر پايان نامه ای، منحصر به فرد …

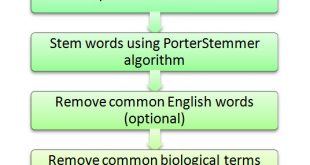

ادامه مطلباستخراج کلمات کلیدی از متن فارسی با روش های آماری TF-IDF

بعد از مراحل نرمال سازی، حذف کلمات ایستا، تکه کردن کلمات درون متن و ریشه یابی کردن واژه ها، یکی از مهمترین مراحل در پردازش متن استخراج کلمات کلیدی میباشد. در ابتدا به تعاریفی از کلمات کلیدی یا Key word ها پرداخته میشود. کلمات کلیدی …

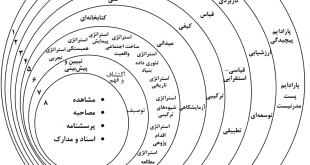

ادامه مطلبجزوه روش شناسی پژوهش و تحقیق برای مقطع دکتری و نمونه سوالات آزمون جامع

روش شناسی پژوهش به پارایم ها، رویه ها و تکنیک های مختلف برای شناسایی و حل مسائل علمی دلالت دارد. پژوهشگران با بهره گیری از روش شناسی تحقیق قادر خواهند بود تا مناسب ترین و بهترین روش ها را در حل موضوعات خود شناسایی، …

ادامه مطلباوسینت (OSINT) چیست؟ جاسوسی مؤدبانه

اوسینت (OSINT)، جمع آوری اطلاعات و کسب نمودن اطلاعات از دنیای پیرامون است که همیشه جذابیت ویژه ای برای انسان ها داشته. گاهی ضرورت ایجاب میکند که اطلاعات خاصی را در مورد سوژه یا موضوع مورد نظز خود به دست آوریم. در این نوشتار …

ادامه مطلبسیاست ها، سرویس های امنیتی و مکانیزم های پیاده سازی

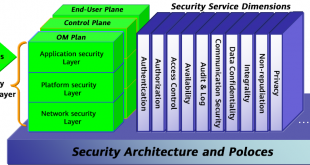

اصولا دلیل اصلی و فلسفه وجودی سرویس های و مکانیزم های امنیتی، تهدیدهایی هستند که متوجه سرویس های امنیتی بر روی شبکه ارتباطی مانند اینترنت میباشند. این سرویس های میتوانند سیستم ورود به یک سیستم عامل خاص (Login) و یا سیستم فروش یک فروشگاه …

ادامه مطلبانواع مدل های بلوغ حاکمیت داده چیست؟

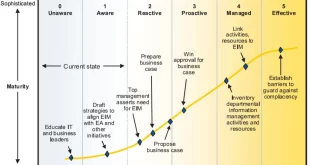

من بازخوردهای مثبت زیادی در مورد سری مدلهای بلوغ حاکمیت داده دریافت کردهام، زیرا نمای کلی هر مدل را در سطح بالایی ارائه میکند تا شما را در اتخاذ یکی برای برنامهتان راهنمایی کند. در این مقاله به مدل بلوغ حاکمیت داده می پردازم. …

ادامه مطلبسطح بلوغ بیگ دیتا یا کلان داده حرکتی به سمت شرکت های داده محور

توسعه و اجرای استراتژی کلان داده برای سازمان ها کار آسانی نیست، به خصوص اگر فرهنگ داده محور نداشته باشند. چنین فرهنگی یک پیش نیاز برای اجرای موفقیت آمیز یک استراتژی کلان داده است. ایجاد نقشه راه Big Data برای رسیدن چنین فرهنگی ناگزیر …

ادامه مطلبدریاچه داده (Data Lake) چيست و چه تفاوتی با باتلاق داده (Data Swamp) دارد

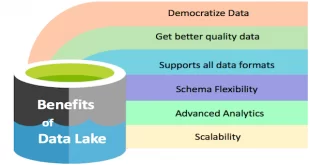

دریاچه داده (Data Lake) و مفهوم بیگ دیتا دو واژه ناگسستنی هستند به عبارتی Data Lake ظرفی برای نگهداری بیگ دیتا یا کلان داده است که با توجه به گذر زمان ویژگیهای فنی زیادی برای آن شمارده شده است که در ادامه به آن …

ادامه مطلبروش انتخاب مدل یادگیری ماشین و داده کاوی بر اساس معیارهای مختلف

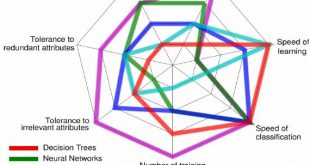

انتخاب مدل مناسب برای داده کاوی و یادگیری ماشین همیشه برای افراد تازه کار در حوزه علم داده، موجب سردرگمی آنها می شود. این موضوع حتی برای افراد با تجربه نیز چالش برانگیز است. در این مطلب کوتاه و کاربردی قصد دارم که یک …

ادامه مطلبپایگاه داده Nebula Graph برای گراف های بزرگ

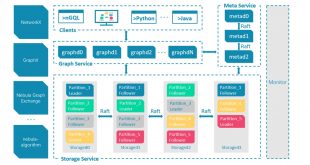

پایگاه داده Nebula Graph یک دیتا بیس مبتنی بر گراف است که میتواندصدها میلیارد رأس و تریلیون ها یال را میزبانی کند و پرس و جوهایی را با تأخیر میلی ثانیه ارائه دهد. با این فناوری امکان پردازش گراف به صورت ابری فراهم است. …

ادامه مطلبپايگاه داده کاساندرا، روش نصب و بررسی نقاط ضعف و قوت

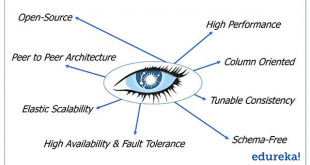

پايگاه داده کاساندرا یک سیستم انباره داده ی توزیعشده و کاملاً متن باز و رایگان است که برای مدیریت داده های عظیم تولید شده است. کاساندرا این داده ها را در بین سرورهای بسیاری گسترش داده و انعطافپذیری زیادی را برای توزیع داده به …

ادامه مطلبفرمت فایل های کلان داده Kudu، Parquet ،Avro و ORC

هدوپ مانند هر سیستم فایل استاندارد، به شما امکان می دهد اطلاعات را در هر قالبی، چه داده های ساختار یافته، نیمه ساختاریافته یا بدون ساختار ذخیره کنید. علاوه براین از فرمت های بهینه برای ذخیره سازی و پردازش در HDFS نیز پشتیبانی می …

ادامه مطلبروش های جنگ شناختی و تکنیک های مقابله به زبان ساده

به عنوان یک پژوهشگر فضای سایبر در این مبحث سعی دارم جنگ شناختی (Cognitive warfare) را با ادبیات ساده و متفاوت، برای خوانندگان سایت بیگ دیتا شرح دهم. (البته قصد دارم هر هفته این مبحث را کامل تر کنم و خوشحالم که این مطلب …

ادامه مطلبخصوصیات بیگ دیتا یا کلان داده چیست؟ و جایگاه هدوپ کجاست

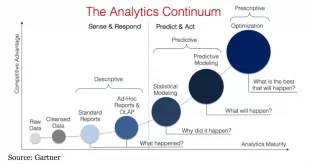

کلانداده (Big Data) اصطلاحی است که برای تعریف دادهها در حجم انبوه استفاده میشود: حجم بزرگ یا پیچیدهای از دادهها که ابزارهای متداول پردازش دادهها برای تحلیل و کاوش آن ناتوان باشد. «کلانداده داراییهای اطلاعاتی را شامل میشود که ویژگیهایی همچون حجم بسیار زیاد …

ادامه مطلب خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم

خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم