داده ها با توجه به حجم و کاربرد آنها در منطق هاي مختلف ذخيره سازي مي شوند که منجر به بوجود آمدن اصطلاحات تخصصي در اين مورد شده است. که هر کدام بار معنايي خودش را به همراه دارد. واژه هايي مثل ديتا ليک، …

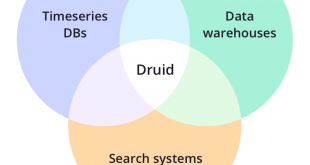

ادامه مطلبآپاچی دروید (druid) پایگاه داده ای برای انبارش داده، تحلیل سری زمانی و OLAP

این مبحث شما را با Apache Druid و برخی از ویژگی های اساسی آن آشنا می کند. پس از این مراحل، Druid را نصب میکنید و دادههای نمونه را با استفاده از ویژگی جذب دستهای بومی آن بارگیری میکنید. آپاچی دروید (druid) نیازمندی های …

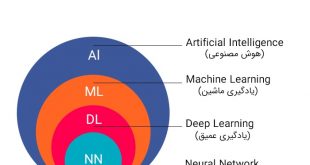

ادامه مطلبآموزش کامل شبکه عصبی ( artificial neural network) و نحوه استفاده آن

از چند دهه گذشته که رایانهها امکان پیادهسازی الگوریتمهای محاسباتی را فراهم ساختهاند، در راستای شبیهسازی رفتار محاسباتی مغز انسان، کارهای پژوهشی بسیاری از سوی متخصصین علوم رایانه، مهندسین و همچنین ریاضیدانها شروع شده است، که نتایج کار آنها، در شاخهای از علم هوش مصنوعی و در …

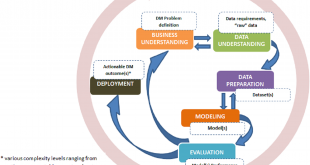

ادامه مطلبروش های داده کاوی (Data Mining) به زبان ساده

امروزه داده کاوی به عنوان پایه و مبنای تصمیم های مهم محسوب میشود. داده کاوی به ما کمک میکند که سامانه هایی را توسعه دهیم که قادر است از میان میلیونها یا میلیاردها رکورد، روابط غیر آشکار را شناسایی کند. داده کاوی در حال …

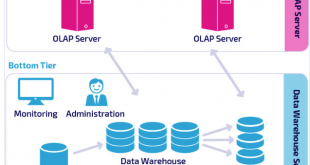

ادامه مطلبطراحی انبار داده و هوش تجاری دو مولفه اصلی برای هوشمندسازی سامانه ها

هدف از ارائه این مبحث آشنایی خواننده با مفاهیم انبار داده Data wareHouse و فن آوری های مرتبط در هوش تجاری (BI) می باشد. انباره های داده، پایه گذار فن آوری لازم برای ساخت و بهره برداری از برنامه های هوشمند هستند. انبار داده …

ادامه مطلبآموزش کامل پلتفرم کلودرا (Cloudera) در هدوپ با رویکرد ساده سازی بیگ دیتا

هدوپ یک پروژه مبتنی بر برنامه نویسی متن باز است که توسط سازمان نرم افزاری آپاچی ایجاد شده است. ایده اولیه هدوپ اولین بار در شرکت گوگل رقم خورد اما خیلی ها باور به پیاده سازی این سیستم نداشتن و در چند سال اول …

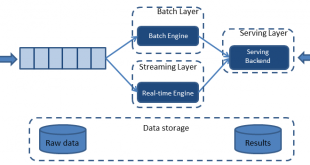

ادامه مطلبمعماری لامبدا در مقابل معماری کاپا برای بیگ دیتا و پردازش سريع درData Lake

تولید بیوقفه دادهها در دنیای امروز، نیاز به پایش لحظهای و سریع اطلاعات در کنار ذخیره آنها برای پردازشهای تحلیلی، ما را به سمت ساختاری هدایت میکند که بتواند هر دو وجه از این نیازمندی یعنی پردازش جریانهای داده به صورت لحظهای و بدون تاخیر وپردازشهای …

ادامه مطلبآموزش کامل مالتگو (Maltego) ابزاری برای جمع آوری اطلاعات و جرم شناسی

ابزارهای زیادی برای استخراج داده ها، مدل سازی داده ها و مشاهده اطلاعات تهدید مانند Maltego، Splunk و Tenable وجود دارد. مالتگو ابزاری بسیار محبوب برای هکر ها و متخصصان جرم شناسی که باعث اسان شدن عملیات فارنزیک و جمع اوری اطلاعات میشود به …

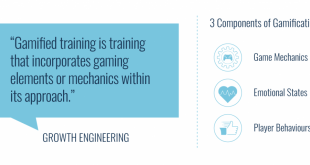

ادامه مطلبگیمیفیکیشن (gamification) یا بازیگونه سازی چیست؟

اگر به دنبال بهترین نمونه های گیمیفیکیشن در زمینه تجاری هستید ، به مکان مناسب رسیده اید. آیا می دانستید 83 درصد از کارکنان وقتی آموزش های خود را به صورت گیمیفیکیشن انگیزه می دهند بسیار بیشتر هستند؟ علاوه بر این ، بازی سازی …

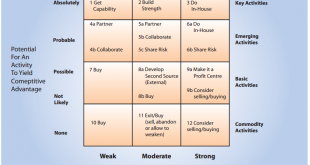

ادامه مطلبمرز خودکفایی، برون سپاری، بومی سازی و استقلال در حوزه نرم افزار کجاست؟

مدتی پیش مطلبی در حوزه سیاست مطالعه کردم که میتواند مقدمه ای خوبی برای تعیین رویکردهای بکارگیری و حتی راهبردهای تهیه نرم افزاری یک سازمان یا شرکت بزرگ و حتی کشور باشد. به همین دلیل عین مطلب را در ادامه کپی میکنم و البته …

ادامه مطلبعلائم و حروف و نمادهای ریاضی و آمار همراه با تلفظ و کاربرد (علائم لاتین و یونانی)

در این پست سعی کردیم کلیه نمادهای یونانی و انگلیسی به کار رفته در ریاضی را بررسی کنیم، خوشحال میشویم در صورتی که انتقادی به متن دارید، در بخش نظرات با مطرح کنید. در ریاضیات علامتهای بسیار زیادی وجود دارد که هرکدام مقادیر مختلفی …

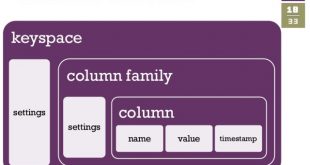

ادامه مطلبمدل داده ای ستون گرا و تعریف شِمای مبتنی بر ستون در کاساندرا

پایگاه داده های ستون گرا به طور بالقوه می توانند به عنوان یک انبار داده استفاده شوند که قادر است به طور طبیعی پرس و جوهای OLAP را اداره کند. این روش در سال 2012 در مطالعات مختلف ارائه شده است و اکنون محبوبیت …

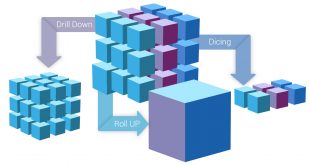

ادامه مطلبهمه چيز درمورد مکعب داده (Data Cube) و OLAP با مثال عملي

مکعب داده يا OLAP چيست؟ نوع پایگاه داده ای که تراکنش ها را ذخیره می کند، OLTP یا پردازش تراکنش آنلاین نامیده می شود و برای عملیات ساده مانند درج ، به روز رسانی یا حذف یک مورد کاملاً مناسب است. ولي وقتی صحبت …

ادامه مطلبآشنایی با موسسه استانداردNIST یا مؤسسه ملی فناوری و استانداردها

موسسه ملی فناوری و استانداردها(NIST)، تاسیس ۱۹۰۱، نام یک موسسه دولتی علمی در آمریکا است. این موسسه زیر نظر وزارت بازرگانی ایالات متحده آمریکا فعالیت میکند، و هدف از آن تشویق نوآوری و رقابت صنعتی توسط پیشبرد علوم سنجشی و فناوری در آمریکا بگونهایکه …

ادامه مطلبتعاریف سه واژه دکترین، راهبرد و نقشه راه و تفاوت های آنها

دکترین در سیاست معمولاّ مجموعه اقدامات و خطمشی سیاسی یک دولتمرد است که دارای جنبه ابتکاری بوده و آثاری برجای میگذارد و مشابه اقدامات و سیاستهای دولتمردان دیگر نیست. در منطق، دکترین بر دو نوع آمده است؛ یکی برای کشف حقیقت بهکار میرود که …

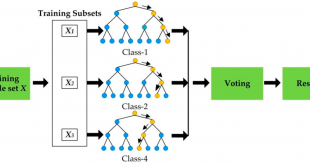

ادامه مطلبجنگل تصادفي يا رندم فارست چيست و چگونه و در چه مواردي بايد استفاده شود

جنگل تصادفی یا جنگلهای تصمیم تصادفی (Random forest) یک روش یادگیری ترکیبی برای دستهبندی، رگرسیون میباشد، که بر اساس ساختاری متشکل از شمار بسیاری درخت تصمیم، بر روی زمان آموزش و خروجی کلاسها (کلاسبندی) یا برای پیشبینیهای هر درخت به شکل مجزا، کار میکنند. …

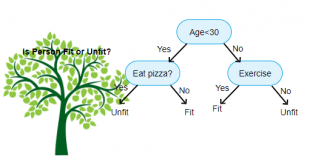

ادامه مطلبدرخت تصمیم چیست و چگونه از الگوريتم هاي آن وضعیت آینده را پیشبینی کنیم

اگر میخواهید تا تصمیم پیچیدهای بگیرید و تصمیم دارید تا مسائل را برای خودتان به بخشهای کوچکتری تقسیم کرده تا به شکل بهتری قادر به حل آنها شوید، میتوانید از درخت تصمیم استفاده کنید. درخت تصمیم نقشهای از نتایج احتمالی یکسری از انتخابها متوالی …

ادامه مطلبآموزش تست و ارزیابی کیفیت نرم افزار(QC) و تضمین کیفیت(QA) سیستم های نرم افزاری(SQA)

ارزیابی کیفیت نرم افزار فرایندِ تلاش جهت پیدا کردن نقص است. یکی از مسائل مورد توجه توسعهدهندگان نرمافزار، ارزیابی کیفیت نرمافزار و به تبع آن، پرداختن به موضوع تعیین شاخص های مؤثر ارزیابی است. با توجه به چرخه حیات نرمافزار میتوان گفت بررسی و …

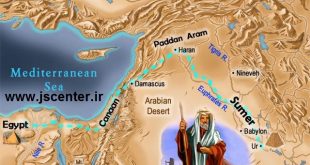

ادامه مطلبتفرقه ادیان الهی توسط یهود بعد از حضرت ابراهیم(ع) و قتل پیامبران الهی

از روز نخست و پس از هبوط حضرت آدم (ع) بر زمین، ابلیس برای اغوای انسانها کمر همّت بسته و عزم خود را با سوگندی بزرگ جزم کرده بود. او خدا را به عزّتش خوانده و سوگند خورده بود که فرزندان آدم را اغواء کرده و …

ادامه مطلبنقش یهود در شهادت امام حسین و فرزندان ایشان با نام علی

مطالعه تاریخ یهود چه در عصر حضرت موسی و چه بعد از آن و حتی در زمان حضرت داود و سلیمان و بعد از آن تا زمان حضرت عیسی نشان می دهد که در کنار وجود جریان موحد و خدا پرست در بین یهود، …

ادامه مطلب خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم

خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم