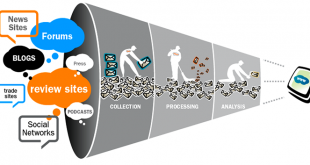

اوسینت (OSINT)، جمع آوری اطلاعات و کسب نمودن اطلاعات از دنیای پیرامون است که همیشه جذابیت ویژه ای برای انسان ها داشته. گاهی ضرورت ایجاب میکند که اطلاعات خاصی را در مورد سوژه یا موضوع مورد نظز خود به دست آوریم. در این نوشتار …

ادامه مطلبوب تاریک و اوسینت (OSINT)

سیستم ارتباطی ناشناسP2P یا (Anonymous P2P)

گردآوری:محسن حیدری ( P2P ناشناس) شبکه های نظیر به نظیر شبکه هایی هستند که اجازه می دهند کاربران بدون نیاز به سرورهای خارجی منابع خود را با یکدیگر به اشتراک بگذارند. نوع کارکرد این شبکه ها که معمولا برای اشتراک گذاری فایل به کار …

ادامه مطلبدانلود فیلم سینمایی جستجوگر (Searcher) دوبله شده به زبان فارسی

فیلم سینمایی جستجوگر (Searcher) دیدن این فیلم به همه افراد یا خانواده هایی که به نحوی درگیر فضای مجازی هستند پیشنهاد می شود. این فیلم داستان پدری است که دختر مفقود شده خود را از طریق کنکاش در فضای مجازی می یابد. این فیلم …

ادامه مطلبمجموعه بهترین کتاب ها در حوزه اوسینت (OSINT)

در این پست قصد داریم به مرور بهترین کتاب های حوزه اوسینت را به شما معرفی کنیم. اوسینت، دانش، مهارت و تکنیکهای یافتن اطلاعات صحیح در دسترس (استخراج رایگان و آزاد اطلاعات از منابع با دسترسی آشکار) را میآموزد، مهارتهایی که امکان استخراج هوشمندانه …

ادامه مطلبپیدا کردن آدرس یا موقعیت مکانی افراد با روش های اوسینتی

در پست های قبل با اوسینت آشنا شدیم. پیدا کردن آدرس اشخاص همیشه یکی از مهمترین خواستگاه های متخصصین اوسینت بوده است. به جرات میتوان گفت از پرکاربردترین روش های کشف آدرس و موقعیت مکانی، یافتن طول و عرض جغرافیایی فرد مورد نظر است. …

ادامه مطلبفرایند اوسینت برای کشف صاحب آدرس های ایمیل

یافتن صاحب آدرس های ایمیل همیشه موضوع مهمی در دنیای جمع آوری اطلاعات و اوسینت بوده است . ترفندها و سازکارهای مختلفی برای آن ارائه شده است. در هر حال فرایندی که در شکل زیر آمده است یک راه کار موثر در کشف آدرس …

ادامه مطلبابزارهای اوسینت در لینوکس کالی (Kali Linux)

مروری بر لینوکس کالی قبل از بررسی ابزارهای اوسینت در لینوکس کالی به معرفی این توزیع از سیستم عامل لینوکس می پردازیم. لینوکس کالی یک نسخه کامل و بازسازی شده از لینوکس BackTrack است که همانند دیگر توزیع های لینوکس کاملا از استانداردهای سیستم …

ادامه مطلبنسل دوم اوسينت (OSINT) به عنوان نظام اطلاعاتی و دفاعي

اگرچه جامعه اطلاعاتی بیش از 50 سال است که درگیر در برنامه منبع باز (OSINT) است ، اما تعریف OSINT و نحوه توصیف آن به عنوان یک رشته اطلاعاتی هنوز هم مورد بحث است. در سندی که در سال 2011 توسط دفتر مدیر اطلاعات …

ادامه مطلب25 فیلم سینمایی برتر با موضوع داده کاوی، هوش مصنوعی و فضای سایبر (با دوبله فارسی)

امروزه یکی از سرگرمیهای جذاب بشر تماشا کردن فیلم های سینمایی است. ولی انتخاب هدفمند فیلمهای سینمایی به غیر از سرگرمی می تواند نگرشهای عمیق و تخصصی تری را در رابطه با موضوعات مختلف در انسان ایجاد کند. چرا که فیلم های با زمینه …

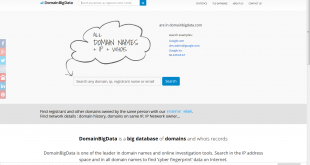

ادامه مطلبمنابع اوسینتی برای پیگیری اطلاعات دامنه ها و صاحب وب سایت ها

منابع جمع آوری اطلاعات مربوط به صاحب وب سایت ها سرویس Whois[1] ابزار Whois به شما میگوید صاحب دامنه یا به عبارتی صاحب وب سایت چه کسی است. اگر هدف یک شرکت باشد، اطلاعات مسئول دامنه شرکت، شماره تلفن و ایمیلهای مربوط به شرکت …

ادامه مطلبموتورهای جستجو مکملی برای اوسینت (osint)

موتورهای جستجوی پیشرفته موتورهای جستجو [1] همیشه یکی از جذاب ترین ابزار ها به منظور جمع آوری اطلاعات برای علاقه مندان به اوسینت(Osnit) ، Geoint و SigInt محسوب می شود. استفاده حرفه ای از یک موتورهای جستجو راه گشای بی همتایی برای پاسخ برخی …

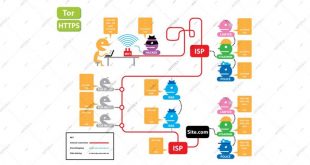

ادامه مطلببی نامی یا گمنامی کاربران (User anonymity) برای حفظ حریم خصوصی در شبکه

از زمان همه گیر شدن اینترنت، حفظ حریم خصوصی یا شخصی برای بی نامی کاربران از اهمیت فوق العاده ای برخوردار بود. این نگرانی برای افراد گاهی در حدی است که گاهی تمایل ندارند حتی کوچکترین فعالیت آن ها در فضای مجازی ردگیری شود. …

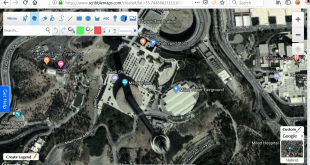

ادامه مطلبجئو اینت (GEOINT) چیست؟ فضولی از ارتفاع خیلی بالا (کنکاش در نقشه ها و تصاویر)

که یکی از تاکتیک های اطلاعاتی موجود در جهان که سازمانهای اطلاعاتی و جاسوسی برای رصد اطلاعاتی از آن بهره می گیرند بهرگیری از تصاویر و نقشه ها است. کاوش در تصاویر ماهواره ای و نقشه های موجود در شبکه جهانی اینترنت یکی از …

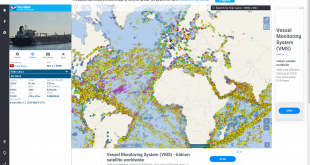

ادامه مطلبسیگ اینت (SigInt) چیست؟ چشم چرانی بر روی سیگنالها (رهگیری پروازها و کشتی ها)

رهگیری سیگنال SIGINT[1] به عملیات بررسی اطلاعاتی گفته میشود که توسط سیگنالهای الکترونیکی جابجا می شوند. ردگیری سیگنال ها، بخشی از عملیات جمعآوری اطلاعات از طریق پیگیری سیگنال ها است. که یکی از عمده موارد شاخص آن سیگنال هایی است که از سامانه های …

ادامه مطلبشبکه TOR یا شبکه پیازی برای گمنامی در اینترنت

مقدمه بر شبکه تور انجمن ردیت، جامعه بزرگی است و در آن میتوان در مورد هر موضوعی به بحث و تبادل نظر پرداخت. روزانه میلیونها نفر از Reddit بازدید میکنند و در مورد موضوعاتِ مد نظرشان به بحث و گفتوگو با بقیه میپردازند. فرقی …

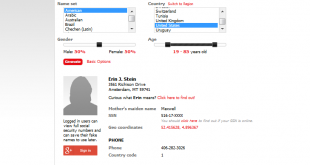

ادامه مطلبابزارهای ساخت شخصیت مجازی برای تولید هویت های جعلی

مقدمه در این تحقیق دسته بندی Persona Creation ذیل شاخه امنیت عملیات (OpSec) در وب سایت OSINT Framework مورد بررسی قرار گرفته است. ابزارهای ساخت شخصیت مجازی ابزارهای ساخت شخصیت مجازی برای تولید هویت های جعلی در زمان ثبت نام در سایت ها یا …

ادامه مطلبپروژه اینترنت نامرئی یا THE INVISIBLE INTERNET PROJECT (I2P)

پروژه اینترنت نامرئی با I2P Anonymous Network (T) این سایت با شعار “پروژه اینترنت نامرئی” یا ” THE INVISIBLE INTERNET PROJECT” فعالیت می کند. این سایت به جهت افزایش تعداد کاربران خود از بسیاری از زبان های زنده دنیا از جمله زبان فارسی پشتیبانی …

ادامه مطلبHconSTF کاوشگر وب قدرتمند برای اوسینت و تست آسیبپذیری

در مباحث قبل مطالبی در رابطه با اوسینت مطرح شد. در این پست به بررسی یک Browser مطرح در این زمینه میپردازیم. HconSTF کاوشگر وب قدرتمند که در اوسینت و تست نفوذ و اسکن شبکه کاربرد داشته و ابزارهای مختلفی را در این حوزه …

ادامه مطلب7 سرویس اوسینت برای جمع آوری اطلاعات و تحلیل اینستاگرام

مقدمه : سرویس هایی برای تحلیل اینستاگرام و ارتقاء هوشمندانه حسابهای اینستاگرام ارتقاء در اینستاگرام یک کار جدی و وقت گیر است که نیاز به تحلیل و تنظیمات دائمی دارد. جای تعجب نیست که پس از این یک سوال فوری مطرح می شود: چگونه …

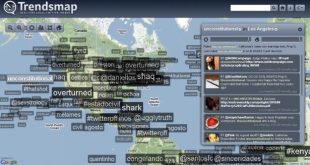

ادامه مطلبابزارهای جستجوی مکانی و اوسینت در شبکه اجتماعی توییتر

مقدمه : ابزارهای اوسینت جستجوی مکانی در توییتر این روزها هویت هر کسی به صورت مستقیم یا غیرمستقیم، دقیق یا غیردقیق و گسترده یا مبهم در اینترنت ثبت شده است. هر کسی در طول عمرش حداقل فعالیتی در اینترنت دارد که به واسطه آن …

ادامه مطلب خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم

خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم