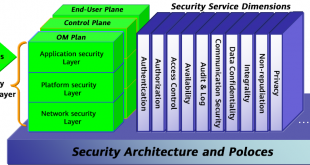

اصولا دلیل اصلی و فلسفه وجودی سرویس های و مکانیزم های امنیتی، تهدیدهایی هستند که متوجه سرویس های امنیتی بر روی شبکه ارتباطی مانند اینترنت میباشند. این سرویس های میتوانند سیستم ورود به یک سیستم عامل خاص (Login) و یا سیستم فروش یک فروشگاه …

ادامه مطلبامنیت فناوری اطلاعات

آشنایی با موسسه استانداردNIST یا مؤسسه ملی فناوری و استانداردها

موسسه ملی فناوری و استانداردها(NIST)، تاسیس ۱۹۰۱، نام یک موسسه دولتی علمی در آمریکا است. این موسسه زیر نظر وزارت بازرگانی ایالات متحده آمریکا فعالیت میکند، و هدف از آن تشویق نوآوری و رقابت صنعتی توسط پیشبرد علوم سنجشی و فناوری در آمریکا بگونهایکه …

ادامه مطلبابزارهای اوسینت در لینوکس کالی (Kali Linux)

مروری بر لینوکس کالی قبل از بررسی ابزارهای اوسینت در لینوکس کالی به معرفی این توزیع از سیستم عامل لینوکس می پردازیم. لینوکس کالی یک نسخه کامل و بازسازی شده از لینوکس BackTrack است که همانند دیگر توزیع های لینوکس کاملا از استانداردهای سیستم …

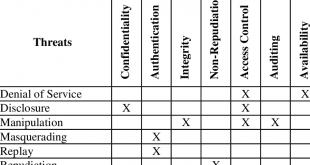

ادامه مطلبدسته بندی انواع تهدیدات امنیتی فناوری اطلاعات و راه کارهای مقابله

در مباحث مربوط به امنیت کلماتی چون آسیب پذیری، تهدید، حمله و رفتار متقابل به دفعات مورد استفاده قرار می گیرند. در بسیاری از موارد شیوه به کارگیری این لغات اشتباه بوده و بجای یکدیگر مورد استفاده قرار می گیرند. در این بخش سعی …

ادامه مطلببی نامی یا گمنامی کاربران (User anonymity) برای حفظ حریم خصوصی در شبکه

از زمان همه گیر شدن اینترنت، حفظ حریم خصوصی یا شخصی برای بی نامی کاربران از اهمیت فوق العاده ای برخوردار بود. این نگرانی برای افراد گاهی در حدی است که گاهی تمایل ندارند حتی کوچکترین فعالیت آن ها در فضای مجازی ردگیری شود. …

ادامه مطلبپروژه اینترنت نامرئی یا THE INVISIBLE INTERNET PROJECT (I2P)

پروژه اینترنت نامرئی با I2P Anonymous Network (T) این سایت با شعار “پروژه اینترنت نامرئی” یا ” THE INVISIBLE INTERNET PROJECT” فعالیت می کند. این سایت به جهت افزایش تعداد کاربران خود از بسیاری از زبان های زنده دنیا از جمله زبان فارسی پشتیبانی …

ادامه مطلبHconSTF کاوشگر وب قدرتمند برای اوسینت و تست آسیبپذیری

در مباحث قبل مطالبی در رابطه با اوسینت مطرح شد. در این پست به بررسی یک Browser مطرح در این زمینه میپردازیم. HconSTF کاوشگر وب قدرتمند که در اوسینت و تست نفوذ و اسکن شبکه کاربرد داشته و ابزارهای مختلفی را در این حوزه …

ادامه مطلبگواهینامه جرم یابی قانونی forensics در فضای سایبری و الکترونیک و کامپیوتر

در این مقاله میخواهیم بهترین گواهینامه جرم یابی قانونی را در تاریخ 3 ژانویه 2019 بررسی و به سمع و نظر شما برسونیم. جرم یابی دیجیتال یک فضای نسبتا سودآور برای متخصصین است. متوسط حقوق و دستمزد برای کارهای حرفه ای دیجیتال در ایالات …

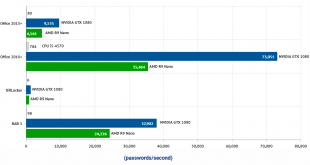

ادامه مطلبنرم افزار کشف پسورد و کلمه عبور Passware Kit Forensic

نرم افزار Passware Kit Forensic: این شرکت جهت بازگشایی رمز در 20 سال گذشته سازمان های دولتی و پلیسی فدرال – ایالتی و محلی که با مشکل رمز مواجه شده اند کمک کرده که به عنوان مثال شرکت های IRS، ناسا ، بوئینگ ، …

ادامه مطلبپروتکل HTTP نکات و جزئیات

پروتکل انتقال فوق متن (Hyper text transfer Protocol )، مجموعه اي از قوانين براي انتقال فايل ها (متن , تصاوير گرافيکي ,صدا ,ويدئو و ديگر فايل هاي مولتي مديا) در شبکه وب در اینترنت مي باشد. وقتی شما مرورگر (Browser) خود را باز می …

ادامه مطلبmisusecase و usecase های امنیتی در استخراج نیازمندیهای امنیتی

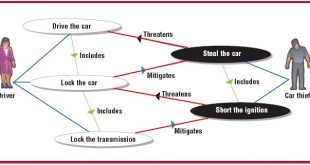

چکیده در سال های اخیر، Misusecase ها با تمرکز بر تهدیدات و استثناها در سیستم، به یک روش محبوب تجزیه و تحلیل و ایجاد امنیت (غیرفعال) مورد نیاز در هنگام ترکیب با Usecaseها تبدیل شده است. علاوه بر این، برخی از مقالات اخیر موارد …

ادامه مطلبتفاوت آسیب پذیری و تهدید، ریسک و مدیریت ریسک

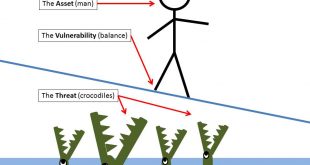

در این نوشتار به بررسی تفاوت تهدید ، آسیب پذیری یا تهدید پذیری و ریسک می پردازیم. تهدید که مؤلفه کامل کننده تهدید پذیری است در صد احتمالِ فرد یا فرآیندی است که میتواند با استفاده از یک تهدیدپذیری سیاست امنیتی یک سیستم را …

ادامه مطلبامنیت آپاچی سرور

نکات امنیتی ذکر شده، در این سند پیرامون سرور آپاچی نسخه 2.2.x و 2.4.x بوده هر چند که در مواردی با یکدیگر مشابه ولی در برخی موارد نیز با یکدیگر متفاوت می باشد. این موارد در هر بخش زیر بیان شده است. در …

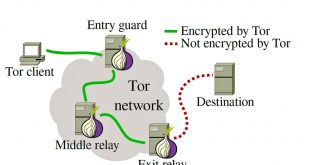

ادامه مطلبنحوه استفاده برنامههای کاربردی از TOR

نحوه استفاده برنامههای کاربردی از TOR میر سامان تاجبخش https://mstajbakhsh.ir در پست های قبل با مبانی شبکه TOR و همچنین وب تاریک آشنا شدید. شبکه TOR به مانند شبکههای گمنام سازی دیگر به جهت پنهان ماندن آدرس آی پی استفاده کننده به کار میرود. …

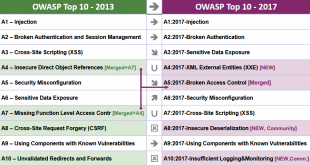

ادامه مطلبدانلود ترجمه استاندارد OWASP Top10 مهمترین تریـن ریسـک هـای امنیتی

دانلود ترجمه فارسی استاندارد OWASP Top 10 برای شناسـایی مهمترین تریـن ریسـک هـای امنیتی در اینجا تهدیدات امنیتی برنامه های کاربردی چیست؟ مهاجمـان بـه طـور بالقـوه میتواننـد از نـرم افـزار شـما بـه روشـهای مختلـف اسـتفاده کننـد و بـه کسـب وکار و یـا سـازمان شـما …

ادامه مطلبCIS مرکز امنیت اینترنت Center for Internet Security

Center for Internet Security (CIS) مرکز امنیت اینترنت (CIS= Center for Internet Security) یک سازمان غیر انتفاعی است که در اکتبر 2000 تشکیل شد. مأموریت آن «شناسایی، توسعه، اعتبارسنجی، ارتقاء و پشتیبانی از بهترین راهکارهای عملی برای حفاظت از سایبر و هدایت جوامع برای …

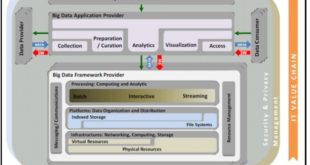

ادامه مطلبمدل مرجع معماری بیگ دیتا NBDRA (ISO 20547-3)

به بیان ساده، بیگ دیتا مجموعه داده های بزرگ و پیچیده تری هستند، که از منابع جدید داده ها استخراج می شوند. این مجموعه داده ها آنقدر حجیم و غیر ساخت یافته هستند که نرم افزارهای قدیمی پردازش داده، نمی توانند آنها را مدیریت کنند. …

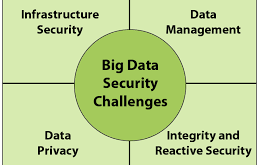

ادامه مطلبامنیت بیگ دیتا با روش های سنتی امنیت دست یافتنی نیست

چرا امنیت مرسوم سنتی کافی نیست؟ عناوین مطالب تکنیک های پایه ای شناسایی تهدیدات حفاظت (دفاع) امنیتی مرسوم سنتی امنیت نقطه پایان سیستم های پیشگیری از نفوذ دیوارهای آتش نسل جدید دروازه ایمیل امن دروازه وبی امن سیستم های پیشگیری از اتلاف داده تجزیه …

ادامه مطلبایزو مدیریت امنیت ISO 27016-27017

مدیریت امنیت ISO/IEC TR 27016:2014 هدف و دامنه کاربرد مدیریت امنیت ISO 27016-27017 هدف از تدوین مدیریت امنیت ISO 27016-27017، تعیین راهنماهایی درباره نحوه تصمیم گیری سازمان به منظور حفاظت اطلاعات و شناسایی پیامدهای اقتصادی این تصمیمات در زمینه الزامات رقابتی برای منابع است …

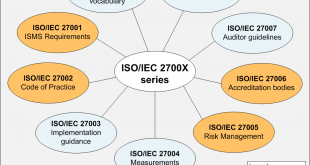

ادامه مطلبISO 2700x (فایل تمامی ایزو های سری بیست و هفت هزار)

معرفی ISO 2700x به همراه فایل تمامی ایزو های سری بیست و هفت هزار به جهت استفاده دانشجویان عزیز قصد داریم در این پست تمامی استانداردهای سری ISO 2700x که از منابع مختلف گردآوری شده است به صورت یکجا برای دانلود ارائه دهیم. جهت …

ادامه مطلب خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم

خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم