بی نامی یا گمنامی کاربران (User anonymity) برای حفظ حریم خصوصی در شبکه

از زمان همه گیر شدن اینترنت، حفظ حریم خصوصی یا شخصی برای بی نامی کاربران از اهمیت فوق العاده ای برخوردار بود. این نگرانی برای افراد گاهی در حدی است که گاهی تمایل ندارند حتی کوچکترین فعالیت آن ها در فضای مجازی ردگیری شود. افراد به دلایل افراد با دلایل مختلف تمایل دارند از دید پنهان باشند. حتی در دنیای واقعی هم خیلی از افراد تمالی دارند که در معرض دید قرار نگیرند. برخی از علل تمایل به مخفی ماندن در اینترنت موارد زیر است:

- ترس از آبرو

- هراس یا وسواس بیش از حد از شبکه ها

- فرار از مالیات

- انجام کارهای خارج از عرف جامعه

- نقض قانون

- فعالیت های اطلاعاتی یا ضد اطلاعاتی

عناوين مطالب: '

- بی نامی یا گمنامی کاربران[1] به چه معناست؟

- سرویس های امنیتی[3]

- شناسایی هویت یا Authentication

- کنترل دسترسی یا Authorization یا Access Control

- تفاوت Authentication و Authorization

- محرمانگی داده ها یا Data Confidentiality

- یکپارچگی داده ها یا Data Integrity

- عدم انکار یا Non repudiation

- بی نامی کاربر یا User anonymity

- عدم رهگیری مکان یا location Untraceability

- مهر زمانی یا freshness

- سرویس های معروف برای گمنامی کاربر

- سرویس شبکه پیازی[27] یا TOR[28]

- ساخت شخصیت مجازی برای تولید هویت های جعلی

- پروژه اینترنت نامرئی I2P Anonymous Network [42]

- کاوشگر وب برای محرمانگی

- مراجع

بی نامی یا گمنامی کاربران[1] به چه معناست؟

از مهمترین کاربردهای گمنامی یا بی نامی، انتخاباتهای آزاد است که می بایست هویت رأی دهندگان مخفی باقی بماند. در موقعیتهای بسیار دیگری (مثل گفتگو بین افراد نا شناس یا خرید از یک کالای خاص) گمنامی همیشه به صورت یک نیاز طبیعی پذیرفته شدهاست. همچنین موقعیتهایی وجود دارد که شخص خودش دوست دارد ناشناس بماند. شاهد یک جرم که آن را میخواهد به پلیس گزارش دهد ممکن است به شدن تمایل داشته باشد که هویتش مخفی بماند. افراد مجرم ممکن است برای اینکه شناسایی نشوند از گمنامی بهره ییرند. همچنین ناشناس ماندن ممکن است به صورت اتفاقی رخ دهد مثلاً در اثر خراب شدن فایل های ثبت رویداد[2]، اطلاعات شناسایی کاربر از مخدوش شود.

در حالتی دیگر ما شاهد این هستیم که عمده نظرات یا نوشته های کاربران در شبکه های اجتماعی بطور ناشناس و با نامهای مستعار نگارش می شود. هرچند که قطعا کاربران دارای هویت هستند ولی این هویت ها ممکن است جدا از هویت شخص حقیقی باشند و ناشناس فعالیت کنند.

از جنبه های دیگر گمنامی، نا شناس ماندن در کسب و کار یا خرید و فروش است که میتواند حریم خصوصی افراد را حفظ نماید. مثلاً ممکن است یک مشتری ترجیح دهد به جای کارت اعتباری از پول نقد استفاده کند تا ناشناس باقی بماند.

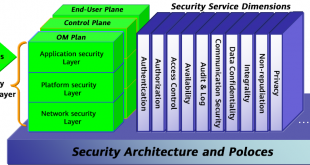

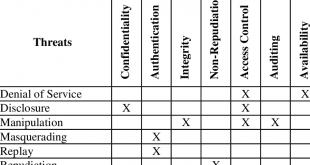

سرویس های امنیتی[3]

سرویس های امنیتی یک مجموعه کارکرد[4] هستند که برای پیاده سازی سیاست های امنیتی استفاده میشوند. از مهمترین این سرویس های میتوان به شناسایی هویت[5] کنترل دسترسی[6]، محرمانگی داده ها، یکپارچگی یا دست نخوردگی داده ها[7] ، عدم انکار[8]، بی نامی کاربر[9]، عدم رهگیری مکان[10] و تازگی پیام[11] اشاره کرد. که در فصل های بعد برخی از آنها را بررسی خواهیم نمود و در اینجا به توضیحی کوتاه در بار هر یک اکتفا می کنیم. در ادامه تعریف کوتاهی از هر یک از این سرویس های امنیتی آورده شده است که البته تمرکز این کتاب بر روی سرویس بینامی کاربر و عدم رهگیری مکان است.

شناسایی هویت یا Authentication

وظیفه این خدمت حصول اطمینان از درستی هویت یک کاربر یا مبدا داده ها میباشد. به عنوان مثال هنگامی که کلمه عبور و نام حساب را برای چک کردن ایمیل تان وارد میکنید سیستم شما و هویت شما را شناسایی میکند تا مطمئن بشود اطلاعات را در اختیار فرد درستی قرار میدهد.

کنترل دسترسی یا Authorization یا Access Control

وظیفه این خدمت جلوگیری از دسترسی افراد غیرمجاز به منابع و داده های حفاظت شده میباشد.

تفاوت Authentication و Authorization

ممکن است دو کاربر توسط یک سیستم شناسایی هویت شوند و به آن سیستم دسترسی پیدا کنند. اما اینکه هرکدام از آن کاربرها در چه سطحی به داده ها و کارکرد هی آن سیستم میتوانند دسترسی داشته باشند مربوط به مبحث کنترل دسترسی یا Authorization است. برای مثال در یک سیستم کاربری فقط مجاز است یک سری داده را ببیند و کاربر دیگری حتی دسترسی دیدن آن داده ها را ندارد، در عین حال کاربری نیز وجود دارد که دسترسی تغییر در این داده ها را هم دارد.

محرمانگی داده ها یا Data Confidentiality

این خدمت امنیتی تضمین میکند که فقط کاربران مجاز قادر به فهم داده های محافظت شده هستند. مثال؛ فرض کنیم شما اطلاعات کارت اعتباری تان را برای بانک ارسال میکنید برای آنکه این داده ها در بین مسیر محرمانه بماند و در این فاصله هیچ شخص دیگری حتی اگر به این داده ها دسترسی پیدا کند نتواند مفهوم و معنی آن ها را بفهمد در اینجا شما به مهرمانگی داده ها نیاز دارید. یک مجموعه مکانیزم هایی برای پیاده سازی محرمانگی داده ها وجود دارد این مکانیزم ها معمولا رمزگذاری یا encryption هستند. شاید بتوان گفت مکانیزم های رمزگذاری عمده سرویس های امنیتی مختلف را تامین میکنند.

یکپارچگی داده ها یا Data Integrity

وظیفه این خدمت حصول اطمینان از عدم تغییر داده ها توسط افراد غیرمجاز و یا خطاهای نرم افزاری یا سخت افزاری پیش آمده در فرآیند انتقال میباشد. مثال؛ اگر یک نامه الکترونیکی ارسال نمایید و متن آن نامه پیش از رسیدن به دریافت کننده به هر دلیل تغییر بکند (چه توسط یک خطای نرم افزاری یا سخت افزاری و چه توسط یک انسان) بر فرض دو خط از نامه پاک شود در این حالت میگوییم یکپارچگی داده ها از بین رفته.به عنوان مثال دیگر فرض کنیم ما یک سیستم حسابداری داریم و یک کاربر مجاز دسترسی پیدا میکند و یک سند را تغییر میدهد، یک صفر به یکی از ارقام سند اضافه میکند، در اینجا میتوان گفت یکپارچگی کل داده های این سیستم حسابداری از بین رفته و این داده ها دیگر معنی حقیقی خودشان را ندارند.

عدم انکار یا Non repudiation

این خدمت تضمین میکند فرستنده یا گیرنده اطلاعات نتواند فرستادن یا دریافت اطلاعات را انکار کند. مثال؛ فرض کنیم شما نامه الکترونیکی محرمانهای را دریافت کرده اید. برای آنکه شما نتوانید دریافت این نامه را در مراجع حقوقی انکار کنید نیاز به خدمت عدم انکار است، که ثابت میکند شما نامه را دریافت کردهاید. این نوع سرویس های معمولا پرهزینه هستند و ساختارها و مکانیزم های پیچیدهای را طلب میکنند.

بی نامی کاربر یا User anonymity

سرویس بی نامی کاربر هویت کاربر را در یک عملیات در شبکه حفظ میکند. هویت کاربر با هویت فرد یکی نیست بلکه کاربر یک موجودیت[12] غیر حقیقی یا غیر حقوقی در یک شبکه است. سرویس های بینامی کاربر از افشا شدن اطلاعات نام کاربر در هنگام فعالیت در شبکه ممانعت میکند. یک راه استفاده از شبه نام است؛ اما چون مکان و اطلاعات host نگه داری میشود به راحتی از روی اطلاعات host میتوان اطلاعات کاربر را بدست آورد. روش های بسیار پیچیده ای تا کنون (مثل شبکه های پیازی) برای توسعه این سرویس ایجاد شده است که در بخش های بعد به آن می پردازیم.

عدم رهگیری مکان یا location Untraceability

معمولا کاربران ترجیح می دهند مکان فیزیکی خود بخاطر عملیات خصوصی و مخفی میماند. معمولا این کاربران به استفاده از رایانه های میانی سعی در مخفی ماندن مکان خود می کنند البته در صورتی که رایانه های میانی صادق[13] باشند.

مهر زمانی یا freshness

تازه گی اطلاعات باعث میشود که حمله کنندگان نتوانند از اطلاعاتی که بین فرستنده و گیرنده رد و بدل میشود استفاده کرده و با پاسخ دادن[14] پیامها مجددا عملیات را تکرار نمایند. یکی از پرکاربرد ترین استفاده از سرویس مهر زمانی در استفاده از نشست[15] کاربران است.

سرویس های معروف برای گمنامی کاربر

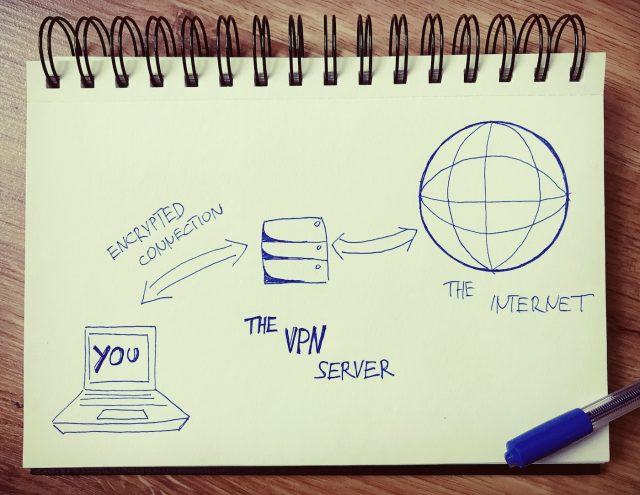

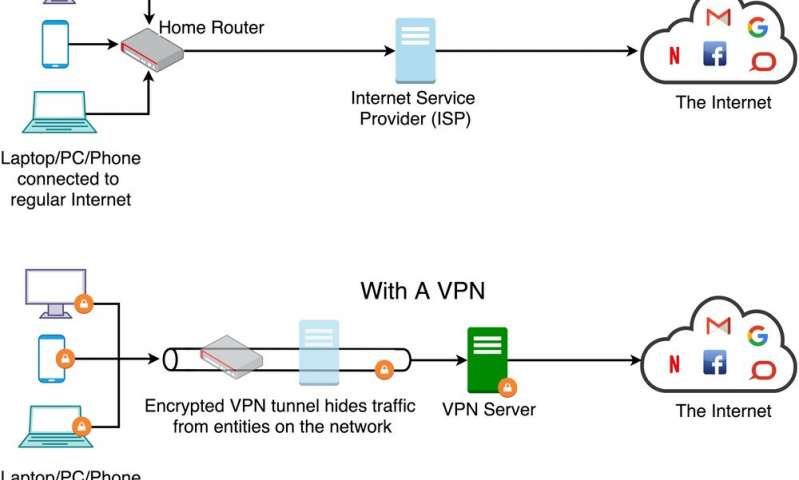

شبکه خصوصی مجازی (VPN)

شبکه خصوصی مجازی دو رایانه یا دو شبکه را به کمک یک شبکه دیگر که به عنوان مسیر انتقال به کار میگیرد به هم متصل میکند. برای نمونه میتوان دو رایانه یکی در شیراز، و دیگری در کرمان که در فضای اینترنت به یک شبکه وصل شدهاند اشاره کرد. شبکه خصوصی مجازی از نگاه کاربر کاملاً مانند یک شبکه محلی به نظر میرسد.

شبکه خصوصی مجازی، شبکهای است که داده ها در آن از بستر یک شبکه عمومی همانند اینترنت جابهجا میشود اما با استفاده از الگوریتمهای رمزنگاری و با احراز هویت معمولا این ارتباط دست نیافتنی خواهد بود. شبکه خصوصی مجازی بهطور عمده برای ایجاد ارتباط بین شعبههای مختلف سازمان ها یا فعالیت از راه دور مورد استفاده قرار میگیرد. . اگر چه نفوذ کنندگان میتوانند به کمک ابزارهای بررسی پکت[16] جریان دادهها را دنبال کنند اما بدون داشتن کلیدهای رمزنگاری نمیتوانند آنها را مشاهده کنند.

استفاده از شبکه خصوصی مجازی برای یک سازمان دارای مزایای متعددی است، از جمله: گسترش محدوده جغرافیائی ارتباطی، بهبود وضعیت امنیت، کاهش هزینههای عملیاتی در مقایسه با روشهای سنتی WAN، کاهش زمان ارسال و حمل اطلاعات برای کاربران از راه دور، بهبود بهرهوری، توپولوژی آسان.

کاربردهای شبکه خصوصی مجازی

شبکه های خصوصی مجازی، به جز گمنامی کاربرهای دیگری نیز دارند. به عنوان مثال شبکههای رایانهای به شکل گستردهای در سازمانها و شرکتهای اداری و تجاری مورد استفاده قرار میگیرند. یک سازمان بزرگ که دارای فضای گسترده جغرافیایی و شعب مختلف در نقاط مختلف کره زمین است و این شعب نیاز دارند که با هم ارتباطاتِ امن داشته باشند، بایستی یک شبکه گسترده خصوصی بین نقاط آن ایجاد گردد.

شبکههای اینترانت[17] که فقط محدود به یک سازمان یا یک شرکت میباشند، به دلیل محدودیتهای گسترشی نمیتوانند چندین سازمان یا شرکت را تحت پوشش قرار دهند. راهحل غلبه بر این مشکلات، می تواند راهاندازی یک شبکه خصوصی مجازی باشد.

دو رایانه در دو جای مختلف به اینترنت متصل باشند میتوان از طریق سرویس به اشتراکگذاری فایل به سادگی فایلها را رد و بدل نمود. در این حالت، کاربران میتوانند به دیسک سخت کامپیوترهای دیگر همچون دیسک سخت کامپیوتر خودشان دسترسی داشته باشند. به این ترتیب بسیاری از راههای خرابکاری برای نفوذکنندگان بسته میشود.

شبکههای شخصی مجازی یا ویپیانها برای حل اینگونه مشکلات مناسب هستند. شبکه خصوصی مجازی به کمک رمزگذاری روی دادهها، درون اینترنت یک شبکه کوچکِ خصوصی میسازد و تنها کسانی که آدرسهای لازم و گذر واژه را در اختیار داشته باشد میتوانند به این شبکه وارد شوند.

انواع روش های ایجاد شبکه خصوصی مجازی

دو نوع عمده شبکه خصوصی مجازی وجود دارد:

شبکه خصوصی مجازی دستیابی از راه دور

به این نوع از شبکهها VPDN [18] نیز گفته میشود. در ویپیدیان از مدل ارتباطی کاربر به یک شبکه محلی استفاده میگردد. سازمانهایی که از مدل فوق استفاده میکنند بدنبال ایجاد تسهیلات لازم برای ارتباط پرسنل یا بهطور عام کاربران راه دور هستند تا بتوانند از هر مکانی به شبکه سازمان متصل شوند.

سازمانهایی که تمایل به برپاسازی یک شبکه بزرگ دستیابی از راه دور دارند، میبایست از امکانات یک مرکز ارائه دهنده خدمات[19] ESP استفاده نمایند. سرویس دهنده ایاسپی، به منظور نصب و پیکربندی شبکه خصوصی مجازی، یک NAS[20] به اختصار را پیکربندی و نرمافزاری را در اختیار کاربران از راه دور به منظور ارتباط با سایت قرار خواهد داد. کاربران در ادامه با برقراری ارتباط قادر به دستیابی به انایاس و استفاده از نرمافزار مربوطه به منظور دستیابی به شبکه سازمان خود خواهند بود.

شبکه خصوصی مجازی سایت به سایت

در این مدل یک سازمان با توجه به سیاستهای موجود، قادر به اتصال چندین سایت ثابت از طریق یک شبکه عمومی نظیر اینترنت است. شبکههای شبکه خصوصی مجازی که از این روش استفاده مینمایند، خود دارای دو نوع مبتنی بر اینترانت و مبتنی بر اکسترانت است.

تونلزنی[21] در شبکه خصوصی مجازی

اکثر شبکههای شبکه خصوصی مجازی به منظور ایجاد یک شبکه اختصاصی با قابلیت دستیابی از طریق اینترنت از امکان تونلزنی استفاده میکنند. در روش فوق تمام بسته اطلاعاتی در یک بسته دیگر قرار گرفته و از طریق شبکه ارسال خواهد شد. پروتکل مربوط به بسته اطلاعاتی خارجی (پوسته) توسط شبکه و دو نفطه (ورود و خروج بسته اطلاعاتی) قابل فهم است. دو نقطه فوق را اینترفیسهای تونل میگویند. تونلزنی مستلزم استفاده از سه پروتکل است:

- پروتکل حملکننده : پروتکلی است که شبکه حامل اطلاعات استفاده مینماید.

- پروتکل کپسولهسازی : از پروتکلهایی نظیر IPSec ,L2F ,PPTP ,L2TP یا GRE استفاده میگردد.

- پروتکل مسافر : از پروتکلهایی نظیر IPX,IP یا NetBEUI به منظور انتقال دادههای اولیه استفاده میشود.

با استفاده از روش تونلزنی میتوان عملیات جالبی را انجام داد. مثلاً میتوان از بستهای اطلاعاتی که پروتکل اینترنت را حمایت نمیکند نظیر NetBEUI درون یک بسته اطلاعاتی آیپی استفاده و آن را از طریق اینترنت ارسال نمود یا میتوان یک بسته اطلاعاتی را که از یک آدرس آیپی غیرقابل روت (اختصاصی) استفاده مینماید، درون یک بسته اطلاعاتی که از آدرسهای معتبر آیپی استفاده میکند، مستقر و از طریق اینترنت ارسال نمود.

برای پیادهسازی شبکه خصوصی مجازی روش ها و پروتکل های مختافی وجود دارد که پر استفاده ترین آنها عبارتند از:

- تونلزنی نقطه به نقطه[22] که برای انتقال NetBEUI روی یک شبکه بر پایه آیپی مناسب است.

- L2TP که برای انتقال IP, IPX یا NetBEUI روی هر شبکه ای که قابلیت نتقال داده به صورت نقطه به نقطه را داشته باشد مناسب است. برای نمونه میتوان به IP, X.۲۵، Frame Relay یا ATM اشاره کرد.

- آیپیسک[23] که برای انتقال دادهها روی یک شبکه مبتنی بر آیپی[24] مثل اینترنت مناسب است.

معمولا برای پیادهسازی شبکه خصوصی مجازی به هر کاربر یک ارتباط آیپی مجازی داده میشود. سرویسگیرنده توسط یک نرم افزار میانی دادههایی که روی این ارتباط تبادل میشوند را به رمز درآورده و در قالب بستهها بستهبندی کرده و به سوی سرویسدهنده شبکه خصوصی مجازی میفرستد. اگر بستر این انتقال اینترنت باشد، بستهها همان بستههای آیپی خواهند بود.

سرویس گیرنده شبکه خصوصی مجازی بسته هارا پس از دریافت رمز گشایی کرده و پردازش لازم را روی آن انجام میدهد. روشی که شرح داده شد را اغلب تونلزنی (Tunneling) مینامند زیرا دادهها برای رسیدن به کامپیوتر مقصد از چیزی مانند تونل عبور میکنند.

پروتکلهای درون تونل

تونلزنی را میتوان روی لایه دوم (پیوند داده) از مدل هفت لایه OSI پیاده سازی نمود. پروتکل های. PPTP و L2TP از لایه پیوند داده استفاده کرده و دادهها را در قالب فریم های پروتکل نقطه به نقطه (PPP) بستهبندی میکنند. در این حالت میتوان از ویژگیهای PPP همچون تعیین اعتبار کاربر، تخصیص آدرس پویا[25]، فشرده سازی دادهها یا رمزگذاری دادهها استفاده نمود.

Layer 2 Forwarding

پروتکل L2F توسط شرکت سیسکو توسعه پیدا کردهاست. در این پروتکل از مدلهای تعیین اعتبار کاربر که توسط PPP حمایت شدهاند استفاده شدهاست.

پروتکل تونلزنی نقطه به نقطه

پروتکل PPTP توسط کنسرسیومی متشکل از شرکتهای متفاوت ایجاد شدهاست. این پروتکل امکان رمزنگاری ۴۰ بیتی و ۱۲۸ بیتی را دارا بوده و از مدلهای تعیین اعتبار کاربر که توسط PPP حمایت شدهاند، استفاده مینماید.

پروتکل تونلزنی لایه دوم

پروتکل L2TP با همکاری چندین شرکت ایجاد شدهاست. این پروتکل از ویژگیهای PPTP و L2F استفاده کردهاست و L2TP به صورت کامل آیپیسک[26] را حمایت میکند. از پروتکل فوق به منظور ایجاد تونل بین موارد زیر استفاده میگردد:

- سرویس گیرنده و روتر

- NAS و روتر

- روتر و روتر

سرویس شبکه پیازی[27] یا TOR[28]

یکی از روش بینامی کاربران استفاده از شبکه Tor می باشد که امروزه موضوع مورد اهمیتی است. باتوجه به شبکه Tor و امکاناتی که می توان در استفاده از این شبکه داشت تعداد قابل توجهی از تولید کنندگان بدافزارها ترغیب شده اند تا برای گمنامی، بدافزارهایشان را برپایه این شبکه ایجاد نمایند.

گاهی اوقات از گمنامی و حریم خصوصی که Tor فراهم میکند تمجید میشود مخصوصاً توسط افرادی که نگران دستگیر شدنشان توسط دولت و یا حتی کسانی که فقط میخواهند یک آنتیفیلتر داشته باشند و جالب است بدانید که تور توسط برخی آژانسهای امنیتی و اطلاعاتی نیز برای انتقال اسناد محرمانه استفاده میشود (به طور مثال، Edward Snowden نیز از Tor برای افشای اطلاعات درباره PRISM و ارسال به روزنامههای گاردین و واشنگتنپُست استفاده کرد(.

Tor سرویسی است که برای گمنام ماندن کاربران در شبکه اینترنت به کار میرود، که بر اساس مدل نرمافزارClient/Server بنا شده و میتواند دادههایی از کاربران را مانند موقعیت مکانی و نشانی پروتکل اینترنت پنهان کند. بهرهگیری از این سرویس، ردگیری و شنود دادههای کاربر را به دست دیگران بسیار سخت میکند. این گمنامی میتواند در مورد بسیاری از فعالیتهای کاربر مثل وبگاههایی[29] که بازدید کرده، مطالبی که بارگیری[30] و بارگذاری[31] کرده، پیامهایی که از طریق نرمافزارهای پیامرسان ارسال یا دریافت کرده و هر گونه ارتباطاتی که در محیط اینترنت برقرار کرده، صورت پذیرد؛ لذا میتوان گفت که این سیستم برای محافظت از آزادی کاربران و حفظ حریم خصوصی آنها در محیط اینترنت طراحی شدهاست. این نرمافزار، یک نرمافزار آزاد است و استفاده از شبکه آن نیز رایگان است.

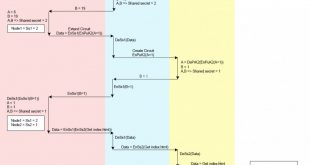

پیادهسازی سرویس Tor از روش مسیریابی پیازی است که در آن پیامها رمزگذاری میشوند و از داخل شبکهای از سیستمها که به وسیله کاربران داوطلب در نقاط مختلف جهان راهاندازی شده است، عبور داده میشوند. در این شبکه، هر دستگاه یک لایه رمز را برای خواندن دستورها مسیریابی رمزگشایی میکند و پیام را به دستگاه بعدی میفرستد که آن هم به نوبه خود همین کار را تکرار میکند. این روش باعث میشود که هیچیک از سیستمهای داخل این شبکه از محتوای پیامها اطلاع نداشته باشند. در ضمن هیچیک از سیستمهای این شبکه بهطور همزمان به نشانی پروتکل اینترنت فرستنده و نشانی پروتکل اینترنت گیرنده دسترسی ندارند. یعنی هر یک از دستگاههای داخل این شبکه که ترافیک اینترنتی از آن عبور میکند، فقط نشانی پروتکل اینترنت دستگاه قبلی را میداند.

با این که کاربرد اصلی شبکه تور ، گمنامی کاربر و جلوگیری از شنود اطلاعات و عدم توانایی ثبت اطلاعات رد و بدل شده توسط کاربران در محیط اینترنت است، ولی برای راه اندازی سرویس های و وب سایت های مخفی در وب تاریک نیز استفاده می شود.

تاریخچه Tor

Tor در واقع نسل دوم از پروژه مسیریابی پیازی از آزمایشگاه تحقیقات نیروی دریایی ایالات متحده محسوب می گردد. هدف اصلی در ابتدا محافظت از ارتباطات دولتی بوده است که بعدها برای اهداف مختلفی توسط افراد مختلفی مورد استفاده قرار می گیرد. Tor مبتنی بر لایه های چندگانه امنیتی است، دقیقا همانند پوست پیاز که لایه به لایه است و هر لایه فقط و فقط به لایه قبلی و جلویی خود متصل است.

هدایت پروژهTOR توسط یک سازمان غیرانتفاعی است که در حال حاضر توسعه و نگاهداری از Tor را بر عهده دارد و در حالی که کمکهای مالی هم غالباً از سمت دولتهای آمریکا، سوئد و برخی اسپانسرهای دیگر ارائه میشود.

Tor بر اساس ایده مسیر یابی پیاز[32]ی که توسط Paul Syverson ، Micheal G Reed و David Goldschlag در آزمایشگاههای ناوال[33] آمریکا در دهه نود میلادی بنا شده است. نسخه آلفای شبکه پیازی توسط Roger Dingledin و Nick Mathewson توسعه داده شد و سال ۲۰۰۲ منتشر شد. این پروژه نیز زیر چتر مالی EFF[34] ادامه دارد.

Tor چطور کار میکند؟

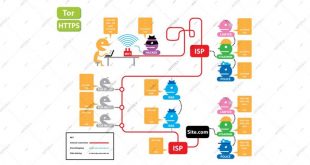

تور با مفهومی تحتعنوان روتر پوستپیازی Onion Router)) کار میکند به این صورت که ابتدا اطلاعات کاربر رمزنگاری میشود سپس در بین ارسال (رله) کنندههای مختلفی که در شبکه تور وجود دارد جابهجا میشود. همچنین رمزنگاری چندلایه باعث امنیت هویت کاربر میشود که برای درک بهتر سازوکار تور، همانطور که در تصویر زیر ملاحظه میکنید، میتوانید لایههای مختلف یک پیاز را در نظر بگیرید:

در هر رله کننده در شبکه پیازی (که در حقیقت یک رایانه داوطلب و تصادفی است)، یک لایه رمزشده رمزگشایی میشود و باقی اطلاعات به رله کننده بعدی، که آن نیز کاملاً تصادفی انتخاب میگردد، ارسال میشود تا به مقصد نهایی برسد و آخرین رله کننده، که اطلاعات را به سرور مورد نظر میدهد، به عنوان منبع اصلی اطلاعات خواهد بود که در نتیجه پیگیری هویت کاربر یا سرور برای هرگونه سرویس نظارتی کار مشکل و پیچیدهای خواهد بود.[35]

گاها بعضی از برنامههایی که از Tor استفاده میکنند امکان دارد گمنام ماندن شما را خدشه دار کنند، همچنین اگر از رمزنگاری اضافه برای حفاظت از ارتباطهای خود استفاده نمیکنید، دادههای شما هنگام رسیدن به آخرین گره Tor در زنجیره (گره خروج) دادههای شما بصورت بالقوه برای صاحب آخرین گره Tor و ISP بین آن گره و سایت وب مقصد شما آشکار خواهد شد. ولی اگر علاوه بر TOR از پروتکل HTTPS نیز استفاده نماییم تنها سایت مقصد می تواند داده های مارا مشاهده کند.

Tor با TCP کار می کند و هربرنامه ای که از SOCKS پشتیبانی کند می تواند از آن استفاده نماید. برای استفاده برنامه ها از این شبکه به راحتی یک رابط پراکسی SOKCS وجود خواهد داشت و هر برنامه ای که SOCKS (نسخههای 4، 4A و 5) را پشتیبانی کند میتواند توسط Tor، گمنامی خود را حفظ نماید.

ناشناسی در Tor

Tor با یکسری انتقادات شدید مواجه است چرا که چنین سرویسی برای بسیاری فعالیتهای مجرمانه مانند نفوذهای اطلاعاتی، خرید و فروش مواد مخدر و غیره بسیار مناسب است. همچنین این سرویس توسط گروههای مجرمانه برای ارتباطات در سطح اینترنت بدون اینکه هویتشان فاش شود استفاده میشود و این در حالی است که سرویس تور کار را برای نهادهای اطلاعاتی و امنیتی برای رصد کردن اینگونه مجرمین سایبری بسیار سخت میکند. در عین حال، از نظر آژانس امنیت ملی آمریکا [36]، سرویس پیازی حد اعلای گمنامی را در اینترنت ایجاد می کنم که البته برخی بر این باورند از آنجا که تور از سمت دولت آمریکا حمایت مالی میشود، در پشت پرده اطلاعات کاربران را در اختیار آژانس امنیت ملی آمریکا میگذارد.[37]

در واقع این موضوع تاثیر شبکه های TOR را بر جاسوسی و جمع آوری اطلاعات توسط آژانس امنیت ملی آمریکا را نشان می دهد.

آیا استفاده از Tor امن و مطمئن است؟

افرادی مدعی شدهاند کهTor را توانستهاند زمرگشایی کنند و هویت واقعی کاربر را فاش سازند که یکی از معروفترین این موارد Bad Apple است که محققین مدعی شدند که توانستهاند آیپیهای ده هزار کاربر تور که از بیتتورنت استفاده میکردند را شناسایی کنند. باگ Heartbleed نیز یکی از بزرگترین مشکلهای Tor بوده است که در سال ۲۰۱۴ شبکه تور را برای چند روز از کار انداخت.

Tor نشان داده است که میتواند امنیت و ناشناسی در فضای وب را به کاربرانش بدون هیچ هزینهای ارائه دهد؛ هرچند توسعه دهندگان شبکه پیازی هدف پلیدی نداشتهاند، اما بسیاری از مجرمان این سرویس را به شکل مد نظر خودشان پیکربندی کرده و مورد استفاده قرار میدهند.

لازم به ذکر است که سرویسهای مشابه تور همچون I2P و Freenet جزو دیگر شبکههای ناشناس ماندن در بستر اینترنت هستند که به نوعی میتوان آنها را جایگزین Tor قلمداد کرد.

اما Tor نسبت به فیلتر شدن آسیب پذیر است. بیشتر نودهای Tor در یک دایرکتوری عمومی لیست میشوند، بنابراین برای گردانندگان شبکهها ساده است که به لیست دسترسی یافته و آدرسهای IP نودها را به فیلتر خود اضافه کنند. یک راه برای خلاصی از فیلتر شدن، استفاده یکی از چندین پل Tor است که نودهای Tor هستند، که برای اجتناب از فیلترشدن، بصورت عمومی لیست نمیشوند بلکه به روش های مخفی مثل ایمیل برای ماربران ارسال می شود.

رله های ارتباطی از جنس پل ها، رله کننده هستند که در دایرکتوری عمومی معرفی نشده اند. حتی اگر ISP تمامی ارتباطات با رله های شناخته شده TOR را فیلتر کند، احتمالآ قادر نخواهد بود که مانع دسترسی به تمامی پل ها شود.

یک گره TOR به دو صورت ایجاد می شود: یا به صورت گروه خروجی یا به شکل گره رله کننده. گره واسطه، ترافیک رمزنگاری شده داده ها را فقط به گره بعدی تحویل میدهد.

ساخت شخصیت مجازی برای تولید هویت های جعلی

ابزارهای ساخت شخصیت مجازی برای تولید هویت های جعلی در زمان ثبت نام در سایت ها یا تعامل با سوژه ها در فضای سایبری مورد استفاده قرار می گیرند. بخصوص زمانی که کاربر می بایست هویت کاربری در کشور دیگری را جعل کند، ممکن است با بسیاری از قواعد و الگوهای رایج در کشور مقصد آشنا نباشد، مواردی همچون فرمت شماره اجتماعی یا آدرس پستی در آمریکا یا فرمت کد ملی در ایران و مواردی از این دست، در بسیاری از سایت های اینترنتی چک شده و در صورت عدم تطابق با الگوی معین شده، اجازه ثبت نام به کاربر داده نمی شود. لذا در این تحقیق به بررسی پنج ابزار رایج برای تولید هویت جعلی در فضای مجازی می پردازیم.

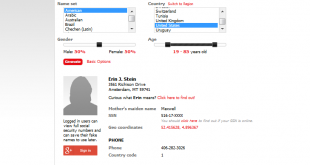

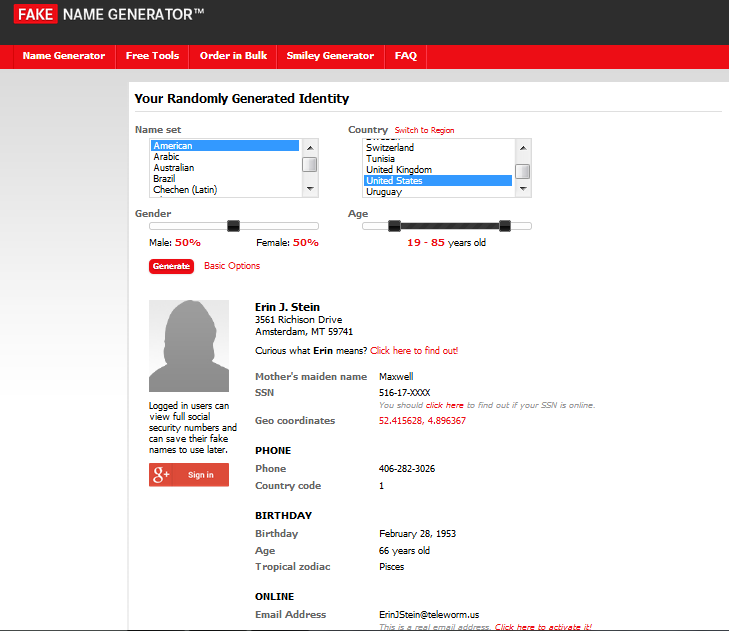

سایت Fake Name Generator[38]

یکی از اصلی ترین و معروف ترین سایت های خدمات دهنده هویت جعلی در اینترنت می باشد. با ورود به این سایت، به صورت خودکار یک هویت جعلی تصادفی به کاربر پیشنهاد می شود. کاربر می تواند در تعیین هویت مورد نظر خود از سه پارامتر جنسیت، نژاد و ملیت استفاده کند تا اسامی، آدرس ها و مشخصات بر اساس پارامترهای تعیین شده تغییر پیدا کند. در حالت پیشرفته، امکان تعیین محدوده سنی هویت جعلی مورد نظر نیز وجود دارد. همچنین این سایت امکان تولید هویت های جعلی به تعداد انبوه را نیز به کاربر می دهد.

اطلاعات تکمیلی که در سایت در خصوص هویت جعلی تولید شده به کاربر ارائه می کند، عبارتند از:

- آدرس و کد پستی

- شناسه هویتی ملی

- شماره تلفن

- تاریخ تولد

- آدرس ایمیل

- نام کاربری و کلمه عبور پیشنهادی

- وب سایت

- اطلاعات کارت اعتباری

- مشخصات ظاهری (قد، وزن، گروه خونی)

- اطلاعات خودرو

- رنگ مورد علاقه

- اطلاعات ردیابی مالی

همچنین، آدرس ایمیل تصادفی تولید شده توسط سایت قابلیت فعال سازی دارد، بدین نحو که در صورت انتخاب کاربر، آدرس ایمیل مورد نظر در صفحه مجزایی از سایت فعال شده و منتظر دریافت ایمیل می شود. در این حالت، اگر ایمیل فعال سازی یا هر ایمیل دیگری از سوی سایت ثبت نام کننده یا سوژه مربوطه به آدرس ایمیل جعلی ارسال شود، کاربر می تواند محتوای آن را مشاهده کرده و به آن واکنش نشان دهد. این قابلیت یکی از موارد بسیار کاربردی این سایت می باشد.

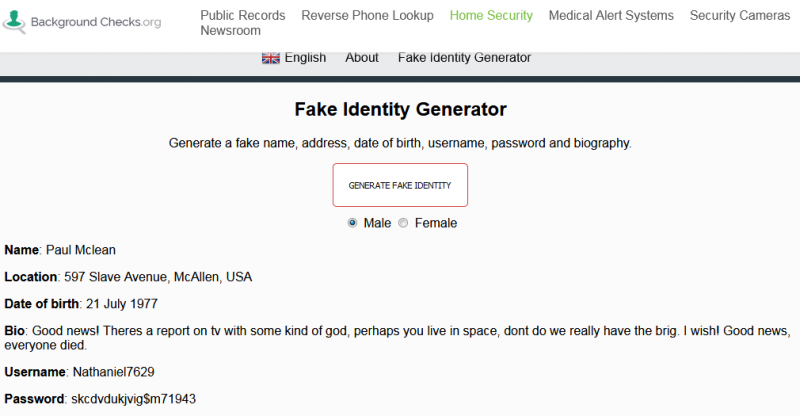

صفحه وب Fake Identity Generator[39]

این صفحه وب زیرمجموعه سایت backgroundchecks.org می باشد. این صفحه در مقایسه با سایر سرویس های تولید هویت جعلی آنلاین، امکانات بسیار محدودتری ارائه می کند. تنها پارامتر قابل انتخاب توسط کاربر، جنسیت هویت جعلی می باشد. برای هر هویت، نام کامل، آدرس، تاریخ تولد، نام کاربر و کلمه عبور پیشنهادی و یک بیوگرافی کوتاه (دو تا سه سطر) تولید می شود. نام و آدرس تولیدی آمریکایی است. بیوگرافی تولیدی نیز بصورت ماشینی تولید شده و بعضا حاوی عبارات نامتعارف و فاقد ارزش است.

پروژه اینترنت نامرئی I2P Anonymous Network [42]

این پروژه با شعار “پروژه اینترنت نامرئی” یا ” THE INVISIBLE INTERNET PROJECT” فعالیت می کند. این سایت به جهت افزایش تعداد کاربران خود از بسیاری از زبان های زنده دنیا از جمله زبان فارسی پشتیبانی می کند. I2P محافظت از حریم خصوصی برای برقراری ارتباط در اینترنت را فراهم می کند. بسیاری از فعالیت های کاربران که ممکن است کاربر را به خطر بیاندازد، می توانند در داخل I2P ناشناس باشد.

پروژه اینترنت نامرئی (I2P)

I2P نام پروژه ای است تحت عنوان اینترنت پنهان یا نامرئی که شامل یک لایه ناشناس از شبکه است که به کاربران خود این توانایی را میدهد که از ارتباطات سانسور شده بصورت عمومی و همگانی بازدید کند. این ارتباط مخفی و ناشناس از طریق رمزنگاری کردن ترافیک فرد (End2End) برقرار میشود و همچنین ارسال آن از طریق یک شبکه ی وسیع ۵۵٫۰۰۰ نفری در سراسر نقاط جهان صورت میگیرد و با وجود مسیر های بسیار زیاد و متفاوت حمل نقل ترافیک صورت میگیرد. نکته قابل توجه در مورد روتر I2P رایگان و اوپن سورس بودن آن است و برای تمامی پلتفرم ها موجود است که از لینک زیر میتوانید ان را دریافت و استفاده کنید.

I2P چیزی مشابه Tor است اما با کمی تفاوت که سعی بر مخفی ماندن کاربر در شبکه را دارد. یک روش ارتباطی ابسیار امن به صورت رمزنگاری شده است که میتواند تا ۴ لایه رمزنگاری انجام دهد تا از حفظ اطلاعات خود اطمینان حاصل کنید. اساس کار I2P به صورت تونلینگ است یعنی کل ترافیک را به صورت رمزنگاری شده عبور میدهد و مشکل آن اتصال آی پی به صورت مستقیم است که به همین دلیل نمیتواند امنیت شما را در حد Tor حفظ کند.

اگر بخواهیم به زبان ساده تر بیان کنیم I2P مسیری هموار برای نرم افزار های کاربردی ایجاد میکند تا با نام و آدرس های غیر واقعی و امن بتوانند وبگردی ، وبلاگ نویسی ، چت و انتقال فایل داشته باشند.

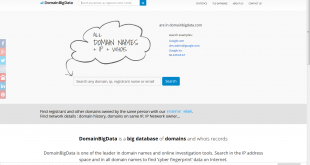

کاوشگر وب برای محرمانگی

مرور گرهای زیادی برای حفظ حریم خصوصی و همچنین جمع آوری اطلاعات از منابع آشکار وجود دارد که یکی از معروف ترین آنها کاوشگر HconSTF[43] است. این کاوشگر وب قدرتمند که در اوسینت و تست نفوذ و اسکن شبکه کاربرد داشته و ابزارهای مختلفی را در این حوزه ارائه داده است که توسط Ashish Mistry. طراحی گردیده است. تخصص وی در زمینه آزمایش نفوذ در وب، تجزیه و تحلیل اطلاعات منبع باز و تجزیه و تحلیل نرم افزارهای مخرب با بیش از 10سال تجربه در صنعت فناوری اطلاعات برای ارائه راهکارهای آموزشی و امنیتی برای شرکت ها و موسسات آموزشی است. این کاوشگر در خصوص جمع آوری اطلاعات از منابع آشکار داری بیش از 165 پلاگین میباشد. نسخه ویندوزی این کاوشگر پورتابل بوده و نیازی به نصب ندارد.

در صورت عدم تمایل از این نوع کاوشگر ها میتوان از دکمه های کنترل و شیف با کارکتر P برای حفظ حریم خصوصی در مرورگر فایرفاکس و همچنین از دکمه های کنترل و شیف با کارکتر N برای حفظ حریم خصوصی در مرورگر کروم استفاده نمود.

آدرس کانال تلگرام سایت بیگ دیتا:

آدرس کانال سروش ما:

https://sapp.ir/bigdata_channel

جهت دیدن سرفصل های دوره های آموزشی بر روی اینجا کلیک کنید.

جهت ثبت نام در دوره های آموزشی بر روی اینجا کلیک کنید.

مراجع

-

Anonymous ↑

-

Log FIle ↑

-

Security Services ↑

-

Functionality ↑

-

Authentication ↑

-

Access Control ↑

-

Data Integrity ↑

-

Non repudiation ↑

-

User anonymity ↑

-

location Untraceability ↑

-

freshness ↑

-

Honest ↑

-

replay ↑

-

session ↑

-

Packet sniffer ↑

-

intranet ↑

-

Virtual private dial-up network ↑

-

Encapsulating Security Payload ↑

-

Network access server ↑

-

Tunneling ↑

-

Point to point Tunneling protocol: PPTP ↑

-

IPSec ↑

-

IP ↑

-

DHCP ↑

-

IPSec ↑

-

TOR ↑

-

The Onion Router ↑

-

Web Site ↑

-

Downkoad ↑

-

,Upload ↑

-

Onion Routing ↑

-

Naval ↑

-

Electronic Frontier Foundation ↑

-

جدای از اینکه سرویس Tor به کاربران امکان گمنامی و ناشناس بودن میدهد، این سرویس را میتوان برای سرویسهای به اصلاح P2P مثل BitTorrent برای دانلود تورنت در بستر اینترنت نیز تنظیم کرد ↑

-

NSA ↑

-

البته این مورد از سمت Andrew Lewman، مدیر اجرایی تور، کاملاً رد شده است. ↑

-

https://backgroundchecks.org/justdeleteme/fake-identity-generator/ ↑ ↑

-

معرفی سایت https://geti2p.net: ↑

-

Hcon Security Test Framework ↑

بازدیدها: 3995

برچسبAnonymous tor User anonymity VPN بی نامی کاربران بینامی تونل حفظ حریم خصوصی رهگیری مکان سرویس های بینامی عدم انکار عدم رهگیری مکان گمنامی گمنامی کاربران مهر زمانی ناشناس هویت کاربران

همچنین ببینید

آدرس Onion یا پیازی؟ (قسمت اول نحوه اتصال به شبکه TOR)

میر سامان تاجبخش دانشجوی ترم آخر دکتری فناوری اطلاعات دانشگاه ارومیه، ارومیه، ایران s.tajbakhsh@chmail.ir ms.tajbakhsh@urmia.ac.ir …

خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم

خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم