طراحی یک سیستم شناختی برای حمایت از تصمیم گیری در عملیاتهای سایبری

ترجمه مقاله: به سوی یک سیستم شناختی برای حمایت از تصمیم گیری در عملیاتهای سایبری

Alessandro Oltramari and Christian Lebiere

گروه روانشناسی دانشگاه Carnegie Mellon Pittsburgh، USA

پارک علم و فناوری واشنگتن دی سی، ایالات متحده آمریکا

بخش اول:

خلاصه

در این مقاله، الزامات عمومی برای ساخت یک سیستم شناختی برای حمایت از تصمیمگیریهای انسان ارائه میشود، که قادر به شبیهسازی عملیاتهای دفاعی و تهاجمی سایبری میباشد. هدف ما شناسایی فرآیندهای کلیدی است که تعاملات بین تیم امنیتی، مهاجمان و کاربران عادی را متمایز کند، تمرکز ما بر عوامل شناختی و هستی شناختی است. ما یک فاز آزمایشی کنترل شده را که عملکرد سیستم را بر روی یک محیط چند منظوره ارزیابی میکند توصیف را میکنیم، که گامی مهم در جهت افزایش آگاهی وضعیتی در جنگهای سایبری است.

کليدواژگان:

هستي شناسي، معماري شناختي، امنيت سايبر

مقدمه:

یک حمله سایبری گسترده توسط یک سازمان دولتی یا دولتهای متخاصم به عنوان یکی از جدیترین تهدیداتی است، که ایالات متحده با آن مواجه است. در حالی که افزایش استفاده از سیستمهای اطلاعاتی موجب رشد اقتصادی و اقتدار ملی شده است، با این حال آمریکا را به انواع حملات سایبری و جاسوسی سایبری به شدت آسیب پذیر نموده است [1].

عوامل متعددی وجود دارد که باعث جنگ سایبری و دفاع از امنیت سایبری میشود.

تهدیدات متنوع هستند:

تخریب یا سرقت دادهها، نفوذ در سیستمهای اطلاعاتی و شبکهها، در طیفی از منافع خصوصی و عمومی.

وضعیت قانونی و اخلاقی حملات سایبری یا ضدحمله توسط دولتها نیز نامعلوم است، حداقل تا زمانی که باعث مرگ یا تخریب فیزیکی منافع اشخاص نشود.

هنوز یک سوال باز است که سیاست آمریکا در مواجه با تهدیدات سایبری به نسبت تهدیدات سنتی چگونه باید باشد.

همانگونه که این مطالعه نشان میدهد، با وجود پیچیدگی حملات سایبری، عنصر کلیدی برای دفاع از حملات افزایش آگاهی وضعیتی در محیط سایبری است:

در این مقاله، ما پیشنهاد میکنیم با ترکیب مدل هستیشناسی و معماری شناختی در یک سیستم هوشمند، قادر به حمایت از انسانها در عملیاتهای سایبر خواهد بود و یا به عنوان یک عضو به طور مستقل عمل نماید.

مقاله به پنج قسمت اصلی تقسیم شده است:

بخش اول:مقدمه و معرفی

بخش دوم: جنبههای خاص مدلسازی جنگ سایبری

بخش سوم:ارائه یک سیستم پشتیبانی ترکیبی، متشکل از معماری شناختی و هستیشناسی

بخش چهارم: برنامه آزمایشی را برای تست سیستم با استفاده از یک محیط مصنوعی مقیاسپذیر،

بخش پنجم: یک چارچوب پیادهسازی را بر اساس یک زیرساخت مبتنی بر شیء مشخص

بخش دوم:

جنبههای خاص مدلسازی جنگ سایبری:

- به طور کلی متغیرهای زمان نقش مهمی در طراحی سیستمهای پشتیبانی تصمیم گیری بازی میکنند [3]: محدودیتهای زمانی حتی هنگامی که این سیستمها برای مقابله با حملات سایبری سختگیرانه عمل میکنند، سختتر هم میشوند، زیرا پاسخهای زمان واقعی به طور معمول یکی از موانع ماهیت دانش فشرده عملیات سایبری و وظایف مربوطه است.

- بعضی تصمیمات در مورد نحوه استفاده از روشهای مختلف دفاع سایبری، کاهش آسیب و تصمیمگیری برای مقابله باید سریعا انجام شود.

- حملات سایبری و ضدحملات در مقیاس وسیع نیاز به تصمیمگیری دقیق انسان در برخی از زمانها است.

- با این وجود پاسخهای دیگر به حملات سایبری یا جاسوسی سایبری وجود دارد که باید بلافاصله انجام شود: مانند لغو دسترسی کارمندان با فعالیتهای مشکوک، مسدود کردن تمام دسترسی از راه دور و یا از URLهای خاص و از طریق سرورهای خاص، ارزیابی فوری از آسیبهای احتمالی و غیره.

آنچه که ما در این مقاله پیشنهاد میدهیم ساخت یک سیستم شناختی برای حمایت از تصمیم گیری انسانی است که برای پاسخ به حملات سایبری تهیه گردیده است.

این امر میتواند از طریق طراحی دقیق معماری آن، از نظر مکانیزم شناختی، منابع دانش و با مقایسه نتایج آنها در مورد مطالعات موردی با اقدامات عوامل انسانی انجام شود.

مزایا آن سه چیز است:

- الف) با مدل سازی شناختی، ما به درک بهتری (متصل کردن جنبههای شناختی و محتوای معنایی در تصمیم گیری) از مکانیزمهای تصمیم گیری انسانی در قلمرو جنگ سایبر و جاسوسی سایبری میرسیم.

- ب) پس از آزمایش گسترده، ما میتوانیم از این سیستم تصمیمگیری هوشمندانه استفاده کنیم تا توصیههایی برای تصمیمگیری بهتر انسانی ارائه شود، مانند توصیههایی برای جمعآوری اطلاعات بیشتر، عملکرد خاص و ارزیابی ریسک مناسب.

- پ) در مواردی که قابلیت اطمینان سیستم بالا است و اقدامات خطر کمتری (مانند لغو دسترسی یک سیستم کارمند یا دسترسی به یک URL) دارد، سیستم هوشمند میتواند سریع و مستقل عمل کند.

بعضی از مدل حملات، مانند (DDoS) و مسدود کردن شبکهها یا سرورها، نشانههایی از پذیرش راهحلهای صرفا تکنولوژیکی را نشان میدهند.

با این حال، خطای انسانی توسط کارکنان بارها و بارها به عنوان رایجترین منبع آسیبپذیری ذکر شده است [4]، [5]، [6]، [7].

یکی از روشهای دستیابی دسترسی غیرمجاز به یک سیستم اطلاعاتی که هنوز با فرکانس قابل ملاحظهای ظاهر میشود، استفاده از فیشینگ است: ارسال ایمیل حاوی یک عکس ، پی دی اف یا پیوست بظاهر سالم و بدون آلودگی است به کارمندان DOD یا پیمانکاران دفاعی با آدرسهای دروغین از طرف آشنایان.

در حالیکه این آسیبپذیری ممکن است به تنهایی دسترسی مستقیم به سیستمهای امن را به دست نیاورد، ولی ممکن است به مهاجم اجازه داده شود اطلاعات شخصی را جمعآوری کند که میتواند مورد استفاده برای حدس زدن کلمه عبور، پاسخ به پرسشهای امنیتی و غیره باشد.

شبکههای اجتماعی، دادههای آشکار و استفاده از تحلیل دادههای آشکار اجازه میدهد تا مهاجمان نسبت به شناسایی کارفرمایان، دوستان، خویشاوندان، عادات خرید و رانندگی و غیره اطلاعاتی بدست آورند.

این امر مهاجم را به شدت در شناسایی اهداف و به دست آوردن دسترسی کمک میکند: به عنوان مثال، در مورد اخیر سایتهای نیویورک تایمز هنگامی که گروهی که ادعا میکنند ارتش آزاد الکترونیکی سوریه هستند از فیشینگ استفاده کرده کلمه عبور کارکنان را سرقت و به سرور نیورک تایمز نفوذ مینمایند.

به همین ترتیب حتی اگر گوشیهای هوشمند و سایر دستگاههای قابل حمل در مکانهای امن استفاده نکنند و با اینکه حاوی اطلاعات طبقهبندی شده یا حساس نیستند، هک کردن آنها (یا قطع ارتباط از طریق تلفن همراه و WiFi، از جمله وسایل نقلیه و دستگاههای مانیتورینگ خانه) توسط مهاجمان میتواند اطلاعات شخصی را که میتواند برای حملات مستقیم استفاده شود، جمعآوری نمایند.

بخش سوم:

به سوی یک سیستم قانونی برای حمایت از تصمیم گیری در حملات سایبری

A) General methodology:

رویکرد ما از مفهوم “سیستم اجتماعی – تکنولوژی” الهام گرفته شده است، که بر تعامل بین افراد و تکنولوژی در محل کار تأکید دارد.

تجزیه و تحلیل هستیشناسی اخیرا ثابت کرده است که یک ابزار موثر برای بررسی این جنبههای پیچیده است:

با این حال، ماهیت تعاملی سیستمهای اجتماعی، نیازمند یک چارچوب گستردهتر است، که در آن رفتار انسانی نه تنها از لحاظ شیوههای عملی، برنامه ریزی و قوانین، به عنوان یک پدیده شناختی واقعی است، که میتواند به درستی به عنوان یک سیستم پویا مورد بررسی قرار گیرد.

بر این اساس، عناصر کلیدی روش پیشنهادی ما برای مدل سازی عملیات سایبری عبارتند از:معماری شناختی و توسعه مدلهای شناختی تصمیم گیری در دفاع از سایبر

- معماری شناختی:

طراحی و توسعه مدلهای شناختی تصمیم گیری در دفاع سایبری بر اساس معماری شناختی (کنترل تطبیقی تفکر منطقی) ACT -R2 [10].

مدلها بر روی مکانیسم یادگیری، حافظه و محدودیتهای توجه، راهبردهای تصمیم گیری، درک ریسک و قضاوتهای قابل اعتماد تمرکز خواهند کرد.

- هستی شناسی:

طراحی و توسعه هستیشناسی :

الف) خدمات هستی شناسی به عنوان پایگاه دانش برای مدلهای شناختی ما (هستیشناسی امنیت سایبر)

ب) تست امنیتی و طبقه بندی اطلاعات آموزشی (سناریوهای آنتولوژیهای)

- ترکیب زنده، مجازی، سازنده VLC: Live, Virtual, Constructive

تجزیه تحلیل، استراتژیهای دفاع سایبری، پشتیبانی آموزشی برای پرسنل امنیتی سایبری، اعتبار به مدلهای شناختی که با یک سناریو حمله / تضعیف / ضد حمله ایجاد شده است و با استفاده از مکانیسمهای یادگیری آنها را افزایش میدهد.

با ادغام این عناصر در یک سیستم چند منظوره منسجم، ما قصد داریم که ساختارهای پیچیدهای را که میان تعامل و مشارکت مدافعان، دشمنان و کاربران برقرار میکنند ، توجیه کنیم.

در این راستا هدف کلی افزایش آگاهی وضعیتی در جنگ سایبری با ارزیابی عملکرد انسان در یک محیط شبیهسازی شده است.

این سیستم همچنین به معنای تعامل خودکار در تیم ترکیبی است، یعنی نقش یک نگهبان “همتایان” در حمایت از انسانها، که در نهایت قادر به تصمیم گیری و انجام اقدامات در مراحل بالایی از توسعه است.

برای ارائه یک ویژگی غنیتر از رویکرد ما، بخش B پیشبینی نیازهای عملکردی سیستم را نشان میدهد، در حالی که بخشهای C و D تمرکز خود رابه ترتیب بر معماری شناختی ACT-R (کنترل تطبیقی تفکر منطقی) (مولفه مرکزی سیستم) و هستیشناسی مورد نیاز برای ساختن اجزاء معماری نموده است.

B) مدلهای عملکردی در عملیاتهای سایبری Functional models

تصمیمگیری در خصوص مدلسازی چارچوب امنیت سایبری نیاز به بررسی چند عامل دارد:

- اندازه و انواع دانش برای طبقهبندی و تجزیه و تحلیل حملات و اقدامات دفاعی؛

- رفتار انعطاف پذیر مورد نیاز توسط ترکیب راهکارهای جایگزین پاسخ به تهدیدات سایبری خاص، به روزرسانی و تجدید نظر در استراتژیها، زمانی که شرایط حمله یا شرایط محیطی تکامل مییابد؛

- یادگیری و تجربه در مورد چگونگی مقابله با حملات سایبری؛

- تعامل در یک تیم برای ایجاد نحوه تفکر ذهنی همکاران و دشمنان.

این عوامل را میتوان به 12 معیار مشخص [11] (از لیست اصلی که توسط نیوئل در [12] تهیه شده است) که یک معماری شناختی برای دستیابی به قابلیتهای سطح انسان باید برآورده مینماید را نشان داد.

در این راستا، شناخت به عنوان یک «ابزار» برای حل مشکل بهینه نیست، بلکه به عنوان مجموعهای از ظرفیتهای پردازش اطلاعات محدود (به اصطلاح «محدودیت عقلانی» [13]) 3 است.

به همین ترتیب، Wooldridge الزاماتی را که یک عامل باید بر اساس یک منطق عمل کند، شناسایی کرده است [14]، یعنی:

واکنش پذیری، ظرفیت واکنش مناسب به محرک ادراک؛

فعاليت، ظرفيت فعاليت براي دنبال کردن هدف؛

خودمختاری، فرایند تصمیم گیری؛

توانایی اجتماعی، ظرفیت تعامل با عوامل دیگر و بازنگری وضعیت ذهنی

تحقیقاتی در مورد معماریهای شناختی (SOAR، ACT-R، CLARION، OpenCog، LIDA و غیره) نتایج قابل توجهی در تعیین این طیف وسیعی از توابع تولید کرده است:

ACT-R (کنترل تطبیقی تفکر منطقی) به وسیلۀ وسیعترین فعالیتهای شناختی در سطح بالایی از وفاداری، بازتولید جنبههای دادههای انسانی مانند یادگیری، اشتباهات، تأخیر، حرکات چشم و الگوهای فعالیت مغز را به خود اختصاص داده است [10].

با این حال، این نتایج اغلب شامل وظایف نسبتا جاری و قابل پیش بینی است.

از این مهمتر، معماریهای شناختی شروع به حل مشکل چگونگی مدلسازی توانایی اجتماعی [15] کردهاند، که یک جنبه حیاتی از رویکرد ما است.

یکی از ویژگیهای اساسی تواناییهای اجتماعی انسان، “ذهنیت” است [16]، یعنی درک و پیش بینی اقدامات دیگران با تأکید بر اهداف و انتظارات خود:

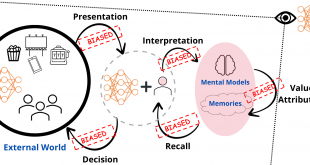

این فرایند تفسیر پذیر است، تنها اگر یک عامل بتواند بر اساس تجارب تجمعی و دانش پیشین، به منظور نشان دادن شرایط ذهنی دیگران، ترکیبی از مدل ذهنی حاصل با جریان مداوم دادهها از محیط، با هدف تکرار فرآیندهای شناختی که به احتمال زیاد میتواند انگیزه دیگر عوامل راپیش بینی نماید.

توسعه بیشتر ACT-R (کنترل تطبیقی تفکر منطقی) برای حساب کردن سناریوهای چندگانه میتواند به ایجاد مدلهای جامع از تعارض و همکاری اجتماعی کمک کند، که برای تشخیص پویشهای حاکم بر دفاع سایبری ضروری است.

اما اگر استفاده از چارچوب ACT-R (کنترل تطبیقی تفکر منطقی) برای تکرار مکانیسمهای توصیف شده دردو و چهار کافی باشد، قابلیت دانش (i) تنها میتواند با تزریق یک مقدار منصفانه از ساختارهای بسیار شناخته شده دانش در معماری انجام شود:

بر همین اساس، هستیشناسیها میتوانند این ساختارها را در قالب مشخصات معنایی محتویات حافظه اعلام شده ارائه دهند [17].

همانطور که در [18]، [19] و [20] نشان داده شده است، تا کنون بیشتر تلاشهای پژوهشی بر طراحی روشهای برای نقشه برداری پایگاههای بزرگ دانش به ماژول اعلام کننده ACT-R (کنترل تطبیقی تفکر منطقی)متمرکز شده است، اما موفقیت آنها کم بوده است.

در اینجا ما متعهد به یک رویکرد کارآمدتر هستیم:

هستیشناسی مژولار:

هستیشناسی مژولار تبدیل به یک موضوع کلیدی در مهندسی هستیشناسی شده است. تحقیق در جنبههای انحصار هستیشناسی طیف وسیعی را پوشش میدهد: [21] یک دید کلی از گستردگی این حوزه را ارائه میدهد. رویکرد مژولار ما پوشش گسترده و “کنترل پذیری” را تضمین میکند: به جای اتصال ACT-R (کنترل تطبیقی تفکر منطقی) به یک هستیشناسی بزرگ که نگهداری، به روزرسانی و پرس و جو در آن سخت است، ما مجموعه ای از هستی شناسایی که به طور قابل اعتماد ترکیب ابعاد مختلف زمینه دفاع سایبری را نشان میدهد را ارائه میدهیم، به عنوان مثال نمایشی از سیستمهای اطلاعات امن در سطوح مختلف با جزئیات (الزامات، دستورالعمل، توابع، مراحل پیاده سازی)؛ طبقه بندی حملات، ویروسها، نرم افزارهای مخرب، کرمها، رباتها؛ توصیف استراتژیهای دفاعی؛ نگرشهای ذهنی مهاجم و غیره.

در مقاله ما، سیستم محاسباتی ناشی از ترکیبی از ویژگیهای شناختی و دانش، هدف از ایجاد درک بهتر حملات سایبری، پشتیبانی از اپراتورهای انسانی در جنگهای سایبری است و در نهایت با آنها در محیطهای مصنوعی تعریف شده همکاری میکند. بقیه مقاله جزئیات بیشتری را در مورد اجزای اساسی چنین چارچوب ترکیبی ارائه میدهد.

C) تکرار مکانیسمهای شناختی با ACT-R (کنترل تطبیقی تفکر منطقی)

معماری شناختی تلاش میکند تا در محاسبات سطح مکانیسمهای غیرمستقیم شناخت انسان، از جمله آنهایی که پایههای عملکرد کنترل، یادگیری، حافظه، تطبیقی، ادراک، تصمیم گیری و عمل هستند، تسخیر نماید.

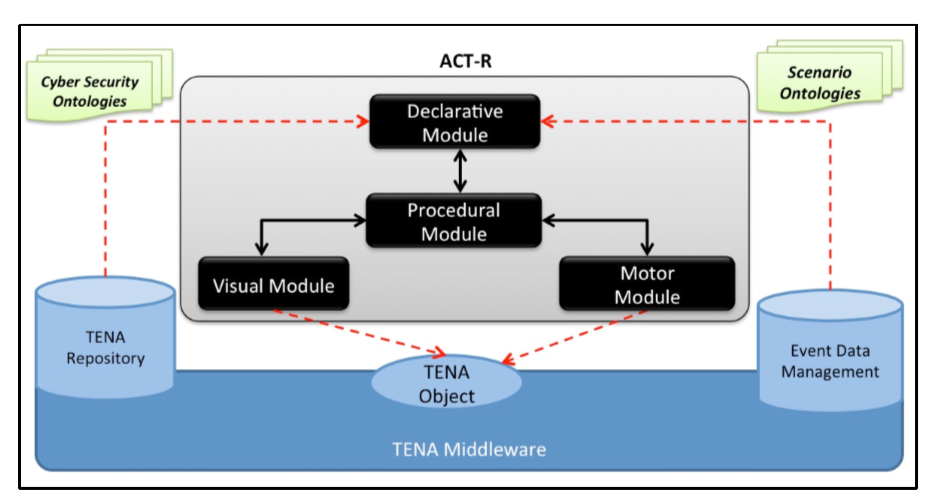

ACT-R ]10] (کنترل تطبیقی تفکر منطقی) یک معماری مژولار شامل اجزای حافظه ادراکی، موتور و اعلام کننده است که با یک ماژول رویهای از طریق بافرهای ظرفیت محدود هماهنگ شده است (شکل 1 برای نمودار کلی معماری را ببینید).

ماژول حافظه اعلام شده Declarative memory نقش مهمی در سیستم ACT-R (کنترل تطبیقی تفکر منطقی)دارد. در سطح نمادین، عوامل ACT-R (کنترل تطبیقی تفکر منطقی)دو عملیات عمده در DM انجام میدهند:

1) جمع آوری دانش “قطعات” یاد گرفته شده از عملیات داخلی و یا از تعامل با اشیاء و عوامل دیگر پرورش محیط

2) بازیابی تکههایی که اطلاعات مورد نیاز را فراهم میکنند.

ACT-R ” (کنترل تطبیقی تفکر منطقی) دانش اعلامی” را از “دانش رویهای” متمایز میکند، و دوم به عنوان مجموعهای از رویهها (قوانین تولید یا “تولید”) که پردازش اطلاعات را در بین ماژولهای مختلف هماهنگ میکند [10]:

با توجه به این چارچوب، عوامل به اهداف خود بر اساس نمایندگیهای اعلامیه ای که توسط مراحل رویه ای انجام میشوند به صورت مقالات (if-then) انجام میشوند.

این تفکیک بین دانش اعلامیه ای و رویه ای در روانشناسی شناختی تجربی است؛ مطالعات اصلی در علوم نورولوژیک شناختی همچنین نقش خاصی از هیپوکامپ را در “شکل گیری خاطرات دائمیاعلامیه” و “گانگلیونهای پایه” در فرایندهای تولید نشان میدهد (نگاه کنید به [22]، ص 96-99، برای نقشه کلی از ماژول ACT-R (کنترل تطبیقی تفکر منطقی) و بافر به مناطق مغزی و [23] برای یک مدل عصبی دقیق از نقش قاعده بازال در کنترل جریان اطلاعات بین مناطق قشر).

ACT-R (کنترل تطبیقی تفکر منطقی) وظایف شناختی را با ترکیب قوانین و دانش انجام میدهد:

به دلایل بالا، یک تحلیل کامل از نحوه معماری این پردازش مبتنی بر شناختی در اینجا مناسب نیست.

با این وجود، باید دو مکانیسم اصلی را میتوان ذکر کرد:

الف) تطبیق جزئی، احتمال اتصال بین دو قطعه مشخص متمایز اعلام شده، محاسبه شده بر اساس اقدامات مشابه کافی (به عنوان مثال یک کیسه احتمالا بیشتر شبیه یک سبد است تا به یک درخت)؛

ب) گسترش و تعمیم، پدیدهای است که توسط یک شکاف به صورت توزیع شده زمینههای مختلفی را که در آن اتفاق میافتد فعال میکند (کیسه میتواند خرید، مسافرت، کار و غیره را تحریک کند).

این دو مکانیسم پایه متعلق به محاسبه کلی زیرساختی اساسی است که در ACT-R (کنترل تطبیقی تفکر منطقی) کنترل بازیابی عناصر دانش اعلامیه را با قوانین رویه ای کنترل میکند.

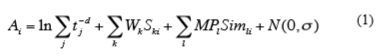

به طور خاص، فعال سازی شکست ACT-R (کنترل تطبیقی تفکر منطقی) با استفاده از معادله زیر محاسبه میشود:

بر اساس اولین متغیر، تکه تکه بازیابی شده است، فعال سازی و احتمال بازیابی آن

((tj) زمان سپری شده از زمان (jth) اشاره به قطعه (i) و (d) نشان دهنده میزان افت حافظه است)

. در اصطلاح دوم معادله، فعال سازی محتوی یک تکه (i) توسط وزن توجه (Wk) با توجه به عنصر (k) و قدرت اتصال اسکی بین (k) و (i) تعیین میشود. اصطلاح سوم بیان میکند که در زیر تطابق جزئی، ACT-R (کنترل تطبیقی تفکر منطقی) میتواند شکاف را که با محدودیتهای بازیابی مطابقت دارد به حداکثر برساند، که ترکیبی از شباهت Simli بین l و I (یک نمره منفی است که برای تشخیص فاصله بین دو شرایط) با جریمه عدم انطباق مجاز MP. عامل نهایی معادله، یک عنصر تصادفی را به فرآیند بازیابی اضافه میکند که شامل نویز گاوسی برای ایجاد احتمال احتمالی بازیابی است. ارتباط متقابل بین دانش اعلامیه ای و رویه ای، با توجه به محاسبات تصادفی، نشان دهنده زیرمجموعه لازم برای تحقق در سطح محاسباتی است که ویژگیهای مشخص شده

در بخش B به طور خاص، ما ادعا کردیم که ACT-R (کنترل تطبیقی تفکر منطقی) میتواند با موفقیت برای انعکاس رفتار انسان در انتخاب و اجرای استراتژیهای دفاع، تطبیق دادههای ورودی از حملات سایبری در حال حاضر به دانش دیرینه ساختار یافته از عملیاتهای سایبری است. در گذشته، معماری ACT-R (کنترل تطبیقی تفکر منطقی) با موفقیت مورد استفاده قرار گرفت که در آن ادغام دانش اعلامیه ای و رویه ای نیز یک مسئله اساسی بود، به عنوان مثال شبیه سازی کنترل ترافیک هوایی [24].

D) تقویت و تکمیل ACT-R (کنترل تطبیقی تفکر منطقی) با هستیشناسی امنیت سایبری

توسعه هستیشناسی امنیت گامی مهم در تبدیل امنیت سایبری از یک هنر به یک علم است. در سال 2010 DOD یک مطالعه را برای بررسی نظریه و عمل امنیت سایبری حمایت و ارزیابی کرد که آیا اصول اساسی وجود دارد که امکان پذیر است که یک رویکرد علمی بیشتری را اتخاذ کند. تیم تحقیقاتی نتیجه گرفت که:

مهمترین خصیصهها ساخت یک زبان مشترک، مجموعهای از مفاهیم اساسی است که جامعه امنیت میتواند یک درک مشترک را ایجاد کند. یک زبان مشترک و پروتکلهای تجربی توافق شده، آزمون فرضیهها و اعتبارسنجی مفاهیم را تسهیل میکند [25].

نیاز به واژگان کنترل شده، طبقه بندیها و هستیشناسیها برای پیشرفت به سوی علم امنیت سایبری نیز در [26] و [27] به رسمیت شناخته شده است. در حوزه امنیت سایبر، هستیشناسیها شامل موارد زیر میشود: طبقه بندی حملات سایبری، حوادث سایبری و برنامههای نرم افزاری مخرب و ناسازگار.

از نقطه نظر ما دیدگاهی که قصد دارد به طور دقیق نماینده امنیت انسانی تایید نماید، تحلیل ما را نیز گسترش میدهد: (1) نقشهای مختلفی که کاربران سیستم، مدافعان و سیاست گذاران در زمینه امنیت سایبری بازی میکنند ؛ (2) مشاغل و کارکرد مختلف که اعضای تیم مدافع سایبری بازی میکنند و دانش، مهارتها و تواناییهای لازم برای انجام این عملکردها.

به منظور کاهش سطح تلاش، استفاده از هستیشناسی موجود را در این صورت امکان امکان پذیر میکنیم 6 و فقط ایجاد هستیشناسی جدید است که از موارد مورد استفاده ما پشتیبانی میکند.

عدم تمرکز سازماندهی دانش و حفظ و نگهداری انواع مختلفی از ماژولهای هستی شناختی مرتبط، یک مولفه مشترک مشترک را شامل میشود، یعنی هستیشناسی مرجع BFO 7: به این معنا، BFO نقش زیرساخت معنایی مشترک را برای تعریف، جمع آوری و به روز رسانی چند هسته شناسی سایبری مبتنی بر محتوا .

ماژولهای مختلف در زبان W3C OWL8 رمزگذاری میشوند: فرآیند انتقال آنها به ACT-R (کنترل تطبیقی تفکر منطقی) به صورت خودکار در سطح معماری با استفاده از توابع LISP ساخته شده است که میتوانند به یک. خواندن و تفسیر نحو XML مبتنی بر مدل معنایی و b. آن را به فرمت Declarative ACT-R تبدیل کنید. مجموعه ای از طرحهای گسترده این فرآیند تبدیل را هدایت میکند: به عنوان مثال، نقشه برداری مستقیم بین شیفتهای نوع “در ACT-R (کنترل تطبیقی تفکر منطقی) و کلاسها در هسته شناسی طراحی شده است. طرحهای بیشتری در سطوح باریک تر دانه بندی ارائه خواهد شد، همانطور که برای یک چارچوب مشابه در STIDS 2012 [28] طراحی شده است.

بخش چهارم:

شبیه سازیهای شناختی عملیات سایبری

A ) طراحی تجربی اولین هدف ساخت یک سیستم هوشمند با ارائه کافی از دانش امنیتی سایبری، استفاده از آن در محیطهای مقیاس پذیر مصنوعی برای آموزش تصمیم گیریهای انسانی است.

علاوه بر این، هنگامی که سیستم تواناییهای منطقی لازم را (که در بخش قبلی تعریف شده است) را تعریف کرده و پویایی تعاملات تیم را آموخته، ما قصد داریم تست امکان استفاده از آن را به عنوان عامل دفاعی مستقل در عملیات مجازی سایبری انجام دهیم.

به منظور دستیابی به سطح مورد نیاز از قابلیت اطمینان، ما در هر سطحی از پیچیدگی، شبیه سازی را به صورت زیر انجام میدهیم:

BSE – محیط پایه مصنوعی Basic Synthetic Environment: دو عامل ACT-R (کنترل تطبیقی تفکر منطقی) با یکدیگر به نقش مهاجم و مدافع مواجه هستند؛

HSE – محیط ترکیبی ترکیبی Hybrid Synthetic Environment: عامل ACT-R (کنترل تطبیقی تفکر منطقی) و یک چهره انسان به یکدیگر نقش مهاجم و مدافع را بازی میکنند

HSGE – محیط ترکیبی گروه ترکیبی Hybrid Synthetic Group Environment:: دو تیم، هر کدام توسط انسان و عوامل ACT-R (کنترل تطبیقی تفکر منطقی) شکل میگیرند و نقش مهاجم و مدافع بازی میکنند .

برای اجرای این شبیه سازیهای افزایشی، ابتدا مجموعه ای از دادههای آزمایشی از حملات سایبری را که به صورت پیوسته و مجموعه تست تقسیم میشوند، جمع آوری میکنیم.

به طور خاص، ما بر روی حملات حمله فیشینگ تمرکز خواهیم کرد، همانطور که در قسمت دوم مشخص شده است.

مجموعه دادهها برای ترسیم کلاسها و ویژگیهای هستیشناسی مژولار تعریف شده سازماندهی میشوند.

هر سطح شبیه سازی مبتنی بر شناختی، به عنوان یک بلوک متشکل از آزمایشهای متعدد، تصور میشود.

در سطح BSE، هدف از شبیه سازی، ارزیابی صحیح مکانیسمهای شناختی انجام شده توسط عامل است که همچنین به عنوان یک سیستم اشکال زدایی و ارزیابی تنظیمات آزمایشی مورد استفاده قرار میگیرد.

در HSE، عامل باید در برابر انسانها رقابت کند، که رفتار عامل بلافاصله توسط نماینده به عنوان منبع اصلی دستیابی به استراتژیهای جنگ سایبری و نمایش ذهنی حریف مورد استفاده قرار میگیرد.

در نهایت در HSGE سناریو پیچیده تر خواهد شد با تغییر به چارچوب چند عامل، که در آن هر عامل دفاع باید از همکاری گروهی یاد بگیرند و نمایه ذهنی حریف را به عنوان یک گروه (اعضای آن اعمال میکنند مکمل و جمعی به صدمه زدن تیم دفاع)

در فاز تجربی مشخص شده، ما قصد داریم کار قبلی خود را بر روی استفاده از معماریهای شناختی در تصمیم گیری در بازیهای غیر صفر [29] گسترش دهیم:

تعاملات و پدیدههای متناقض با استفاده از نظریه ی بازی [30] جامع تر مورد مطالعه قرار گرفته اند، که در آن دینامیک اجتماعی پیچیده به چارچوب نسبتا ساده ای از تعامل استراتژیک محدود میشود.

مدلهای معتبر از پدیدههای دنیای واقعی میتواند درک بهتری از متغیرهای اجتماعی-شناختی اساسی که تعامل استراتژیک را تحت تاثیر قرار ارائه:

البته این مدلها باید با ویژگیهای ساختاری بازیها سازگار باشد و با شرایط روزمره واقعی در دست باشد.

در این راستا، هدف از شبیه سازی شناختی برنامه ریزی شده است که تصمیم گیری را با استفاده از عوامل محاسباتی در سناریوهای “تولید شده” در حمله سایبری بررسی کند.

B ) برنامههای ارزیابی:

همانطور که مطالعات اخیر نشان داده است [31]، آموزش کاربران برای پاسخ به حملات سایبری تنها پس از چندین تکرار موثر است.

اما هزینههای زمان بالا در آموزش میتواند سیستمهای اجتماعی را به عواقب مضر منجر شود، و هیچ فرصتی برای بازیابی اطلاعات به سرقت رفته و یا حتی بدتر از بازنویسی کامل ویژگیهای سیستم نباشد.

رویکرد ما به منظور بهبود استراتژیهای دفاع سایبری و سرعت بخشیدن به مقابله با اقدامات است.

به طور خاص، ما قصد داریم با بررسی دادههای انسانی در فرایندهای تصمیم گیری، ارتباط بین شبیه سازی مدلها و رفتار انسان در عملیاتهای سایبر را ارزیابی کنیم.

بر این اساس، روشهای مختلف تحلیلی مانند روش محاسبه و اشتباهات استاندارد (برای تصمیم گیری ها)، میانهها و مقالات اول و سوم (برای زمان تصمیم گیری)، روشهای مشابهی با موفقیت پیشنهاد شده است [32].

ما توابع تبدیل را در سیستم رمزگذاری میکنیم تا خروجیها را به صورت تصمیم گیریهای گسسته قالب بندی کنیم (مثلا “حذف پیغام فیشینگ ایمیل”، “اسکن برای بدافزار”، “دوباره فعال کردن فایروال” و غیره).

با استفاده از ماژول ساعت داخلی ACT-R (کنترل تطبیقی تفکر منطقی)، ما همچنین قادر خواهیم بود که زمان تصمیم گیری را در مقیاس دانه بندی انسانی بازنویسی کنیم، ردیابی مراحل مربوط به فرآیند تصمیم گیری عقلانی.

بخش پنجم : APPLICATION FRAMEWORK

تا کنون ما مورد نیاز عمومی را مورد بحث قرار داده ایم و ساختارهای شناختی سطح بالا یک سیستم هوشمند برای پشتیبانی تصمیم گیری در جنگ سایبر را توصیف کرده ایم.

با این حال، یک محصول یا یک راه حل مبتنی بر این الزامات و معماری، نیاز به حل مشکلات خاص در زمینه کسب و کار دارد.

علاوه بر این، محصول نهایی، به احتمال زیاد نیازمند ادغام با سایر اجزای و چارچوب فنی است.

ما فرصتی را برای کاربرد مفاهیم توصیف شده در این مقاله برای توسعه یک برنامه کاربردی که قادر به ارزیابی و کاهش آسیب پذیری سیستمهای اطلاعاتی مانند شبیه سازی زنده، مجازی و سازنده (LVC) میباشد، میبینیم.

چنین برنامه ای میتواند طیف گسترده ای از اهداف دفاع سایبری را پشتیبانی کند، از جمله:

(i) تجزیه و تحلیل استراتژیهای دفاع سایبری و شناسایی شبکه؛ آسیب پذیریها از طریق تعامل مهاجم و مدافع شبیه سازی شده در BSE – HSE – HSGE scenarios؛

(ii) آموزش پرسنل امنیتی سایبری با عامل ACT-R (کنترل تطبیقی تفکر منطقی) مناسب برای شبیه سازی مهاجم به بازیکنان انسانی؛

(iii) اعتبارسنجی و ارتقاء مدلهای شناختی که با یک سناریو ضد حمله ای طراحی شده اند.

برای حمایت از شبیه سازی LVC، برنامه نیاز به کار با مدلهای موجود و زیرساختهای شبیه سازی شده، مانند معماری سطح بالا (HLA) 10 یا تانزا و آموزش فعال سازی معماری (TENA) 11 را دارد.

فعالیتهای اصلی ادغام عبارتند از:

• شناسایی و ایجاد اشیاء قابل استفاده مجدد.

یک چارچوب مدل سازی و شبیه سازی توزیع شده از قبیل TENA، اشیایی را نشان میدهد که چیزهایی مانند اهداف و دارایی را در سراسر شبیه سازیها مجددا استفاده میکنند .

به طور خاص، در سیستم پشتیبانی هوشمند تصمیم گیری، فرصت هایی را در دو سطح میبینیم:

1) ایجاد اشیاء قابل استفاده که نماینده مهاجمان و مدافعان هستند (این اشیا را میتوان برای شبیه سازی رفتار بازیگران استفاده کرد)؛

2) ایجاد اشیاء قابل استفاده که نماینده اجزای زیرساخت فناوری اطلاعات است که میتواند تحت حملات سایبری باشد (این اشیاء دستورات و دستورالعمل هایی را که میتوانند به اجزاء مختلف و واکنشهای آنها ارسال شوند، مدل میکنند ).

• ادغام اشیاء قابل استفاده مجدد در لایه middleware چارچوب مدل سازی و شبیه سازی. شکل 2 یک شی TENA قابل استفاده مجدد (نماینده مهاجمان سایبری) را به لایه میان افزار اضافه میکند.

• پیاده سازی به اشتراک گذاری دانش در زمان اجرا در چارچوب مدل سازی و شبیه سازی.

در مثال 2 نشان داده شده در شکل 2، مدل شناختی ACT-R (نماینده مدافع) با منابع دانش که به طور مداوم در حافظه اعلام شده ACT-R (کنترل تطبیقی تفکر منطقی) ذخیره میشود، یکپارچه شده است:

الف) هستههای امنیتی مژولار سایبری که از مخزن TENA بازیابی شده اند؛

ب) هستیشناسی مژولار سناریو [1]، به طور مداوم در TENA Event Data Management ذخیره میشود.

شکل 2 چارچوب سیستم شناختی TENA

بخش پنجم:

نتیجه

رویکرد ما مبتنی بر مبانی سیستم پشتیبانی تصمیم در طیف گسترده ای از ویژگیهای شناختی در سطح انسان است که با منابع دانش محور ساختار یافته ترکیب شده است.

به طور خاص، با تمرکز بر مکانیسم یادگیری، ویژگیهای معنایی متن و شبیه سازی مقیاس پذیر، سیستم محاسباتی به دست آمده میتواند به عنوان یک محیط آموزشی برای پرسنل سایبری و به عنوان عضو تیم مستقل در تنظیمات امنیتی پیشرفته مورد استفاده قرار گیرد.

مأموریت مقاله ما این است که بحث را در جوامعی که علاقهمند هستند، ترویج دهد و میتواند نقش بستر اولیه برای پیشنهاد پروژه علمی را ایفا کند.

آدرس کانال تلگرام سایت بیگ دیتا:

آدرس کانال سروش ما:

https://sapp.ir/bigdata_channel

جهت دیدن سرفصل های دوره های آموزشی بر روی اینجا کلیک کنید.

بازدیدها: 1227

برچسبتصمیم گیری جنگ شناختی جنگ نرم سیستم شناختی علوم شناختی عملیات شناختی عملیاتهای سایبری

خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم

خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم