دسته بندی انواع تهدیدات امنیتی فناوری اطلاعات و راه کارهای مقابله

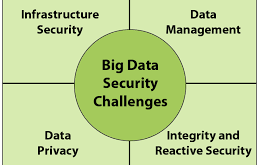

در مباحث مربوط به امنیت کلماتی چون آسیب پذیری، تهدید، حمله و رفتار متقابل به دفعات مورد استفاده قرار می گیرند. در بسیاری از موارد شیوه به کارگیری این لغات اشتباه بوده و بجای یکدیگر مورد استفاده قرار می گیرند. در این بخش سعی شده تعریف مشخص و واضحی از لغات فوق برای استفاده در این مبحث ارائه گردد. و سپس به انواع تهدیدات امنیتی می پردازیم.

عناوين مطالب: '

فرهنگ لغات امنیت مقدمه ای بر انواع تهدیدات:

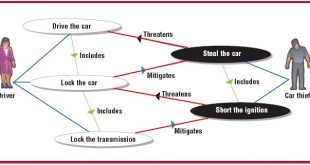

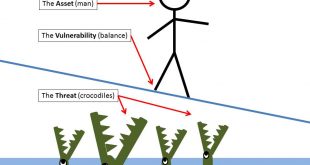

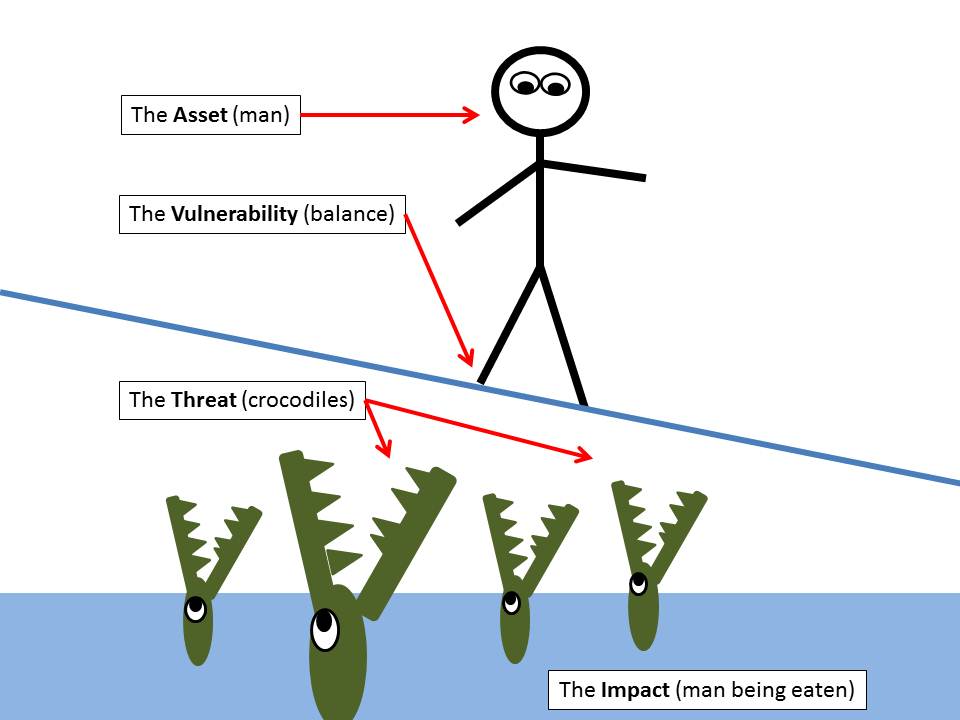

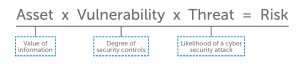

- دارایی(Asset): هر چیز مادی و معنوی با ارزش که در صورت از دست رفتن آن دچار خسارت مادی یا معنوی می شویم.

- آسیب پذیری(Vulnerability): نقطه ضعفی در سیستم است که باعث به خطر افتادن امنیت سیستم می گردد.

- تهدید(threat): هر عملی که بالقوه با استفاده از آسیب پذیری های یک سیستم باعث سوء استفاده از سیستم گردد.

- حمله(Attack): تهدیدی می باشد که از حالت بالقوه به بالفعل در آمده باشد.

- اقدام متقابل: هر نوع فعالیت و تلاشی می باشد که به منظور کاهش ریسک یک تهدید صورت می پذیرد.

- مخاطره (Risk): احتمال سو استفاده حمله کننده از آسیپذیری

- بهره کشی (exploit): یک روش تکنیکی بهره برداری بالفعل از یک آسیب پذیری یا نفوذ

- تاثیر (Impact): میزان خسارت تکنیکی یا مادی یا معنوی وارد شده به دارایی

- control یا safegard یا countermeadures: سیاست ها، مکانیزم ها و رویه های امنیتی برای کاهش ریسک

بنابر تعاریف فوق وجود یک یا چند آسیب پذیری در سیستم باعث تهدید امنیت سیستم می شود که مهاجمان می توانند با استفاده از آنها به هدف حمله کنند و اقدامات متقابل باعث عدم امکان یا کاهش توان مهاجم برای حمله به سیستم می شود .

دسته بندی انواع تهدیدات امنیتی فناوری اطلاعات و راه کارهای امنیتی

- Interruption: ایجاد وقفه

- Interception: استراق سمع یا شنود

- Destruction: تخریب

- Corruption: دستکاری یا تغییر

- Removal: پاک کردن

- Disclosure: افشا

- Fraud: فریب یا تقلب

- Fabrication: ایجاد

ایجاد وقفه (Interruption):

به این معناست که حمله کننده باعث می شود که ارائه سرویس و تبادل اطلاعات امکان پذیر نباشد. این حمله با هدف از دسترس خارج کردن، غیرقابل استفاده کردن یا نابود کردن داراییهای یک شبکه پیادهسازی میشود. این حمله یکی از مرسومترین و قدیمیترین بردارهای حمله است. نابودی یک قطعه سختافزاری همچون هارددیسک، قطع کردن یک خط ارتباطی یا غیرفعال کردن سیستم مدیریت فایل مثالهایی از یک حمله وقفه هستند. حمله منع سرویس توزیع شده از شناختهشدهترین بردارهای حمله متعلق به این گروه است.

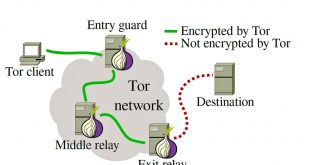

استراق سمع (Interception/Eavesdropping):

به این معناست که حمله کننده توانسته به صورت غیر مجاز به اطلاعاتی که نباید دسترسی داشته باشد، دست پیدا کند. این حمله به معنای آن است که یک فرد غیرمجاز موفق شده است به داراییهای یک سازمان که محرمانه هستند، دسترسی پیدا کند. استراق سمع، ثبت و ضبط غیرمجاز دادهها یا کپیکردن غیرمجاز فایلها یا برنامهها، مثالهایی از حمله استراق سمع هستند. حمله مرد میانی، از جمله حملاتی است که در این گروه قرار میگیرد.

تغییر (Modification):

به این معناست که حمله کننده به نحوی اطلاعات را در بین راه تغییر داده است. و داده هایی که در مقصد دریافت می شود، متفاوت از داده هایی است که در مبدا ارسال شده است. در این مکانیزم حمله، یک شخص غیرمجاز ضمن آنکه به داراییهای یک سازمان دسترسی پیدا کند، این توانایی را مییابد تا اطلاعات را تغییر دهد. این حمله اصل یکپارچگی اطلاعات را نشانه میرود. در چنین حالتی مقادیر درون فایلها و اسناد، اطلاعات درون یک برنامه یا زیرساخت مطابق با اهداف هکر تغییر پیدا کرده و در نتیجه پیامها و دادههایی که درون شبکه انتقال پیدا میکنند، ماهیتی متفاوت از اطلاعاتی دارند که مبدأ اقدام به ارسال آنها کرده است. حمله مسمومسازی سامانه نام دامنه در این گروه قرار میگیرد.

ایجاد اطلاعات (Fabrication):

به این معناست که حمله کننده اطلاعات اصلی را تغییر نمی دهد ، بلکه اطلاعات را تولید می کند و یا اطلاعاتی را می افزاید که می تواند مخرب باشد (مانند ویروس ها). در واقع جعل اطلاعات صورت می گیرد. یک فرد غیرمجاز، پس از دسترسی به داراییهای یک سازمان به دنبال ویرایش یا حذف آنها نیست. بلکه سعی میکند اطلاعاتی را ایجاد کرده یا اطلاعاتی را درون رکوردهای اطلاعاتی اضافه کند. این حمله اصل اعتبارسنجی اطلاعات را هدف قرار میدهد. ارسال پیامهای جعلی در یک شبکه یا اضافه کردن رکوردهای اطلاعاتی به یک فایل از جمله نمونههای این بردار حمله هستند. حملهای که چند سال پیش با عنوان اخبار جعلی در فیسبوک شهرت پیدا کرد، نمونه دیگری از حملاتی است که درون این گروه قرار میگیرد.

دسته بندی دیگر حملات

حملات غیرفعال Passive Attack :

حمله ای است که شبکه را با اختلال مواجه نمی کند و ظاهرا مشکلی در کار ارسال و دریافت به وجود نمی آورد. تشخیص این حمله بسیار مشکل است. یک حمله غیرفعال در نقطه مقابل حملات فعال قرار دارد. بهعبارتدیگر، در این مدل مهاجم بهطور مستقیم شبکه قربانی را مورد حمله قرار نمیدهد. در عوض، مهاجم بهطور غیرمستقیم به شبکه نفوذ میکند تا اطلاعاتی را جمعآوری کرده یا صبر میکند تا اتفاقی رخ دهد. برخی از حملات منفعل با هدف شنود مکالمات شخصی یا جاسوسی از افراد انجام میشوند. حملاتی که یک شبکه یا یک سامانه مستقل را نشانه میروند، همگی در شش گروه بالا طبقهبندی میشوند. پس از آشنایی دستهبندی کلی حملات، در ادامه بهطور اجمالی به حملات مختلف نگاهی خواهیم داشت.

حملات فعال Active Attack :

حملاتی هستند که در هنگام شروع باعث اختلال در سیستم و یا کار ارسال و دریافت داده ها می شود. در حملات ذکر شده فوق به جز Interception ، بقیه حملات از نوع فعال هستند. حملاتی که با هدف آسیب رساندن به شبکه یا ایجاد اختلال در عملکرد سامانهها یا انتقال دادهها انجام میشود. در این مدل از حملات هکر تنها به دنبال استراق سمع نیست، بلکه هدفش نابودی یا از دسترس خارج کردن یک سرویس است. حملات فعال بهراحتی قابلتشخیص هستند، زیرا صدمهها و خسارتهای زیادی را متوجه یک سازمان میکنند. از شناختهشدهترین حملات فعال میتوان به حملات منع سرویس انکار شده/ محرومسازی از سرویس (DoS/DDoS)، سرریز بافر (Stackoverflow)، حملات SYN و جعل پروتکل اینترنت (IP) و… اشاره کرد.

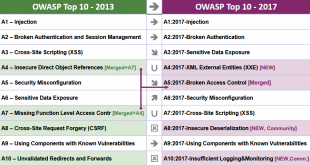

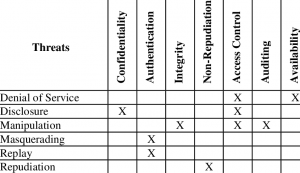

حملات امنیتی

یکی از روش های دسته بندی حملات که در X.800 و RFC 2828 به آن اشاره شده است، تفکیک به دو دسته حملات غیرفعال و حملات فعال است. هدف یک حمله غیرفعال آگاهی یافتن از اطلاعات موجود در سیستم بدون تاثیر بر منابع سیستم است. در مقابل، هدف یک حمله فعال تلاش برای تغییر منابع سیستم و یا عملیات آن می باشد.

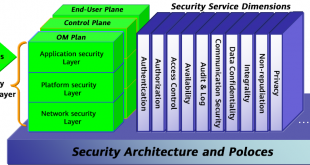

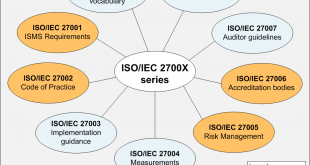

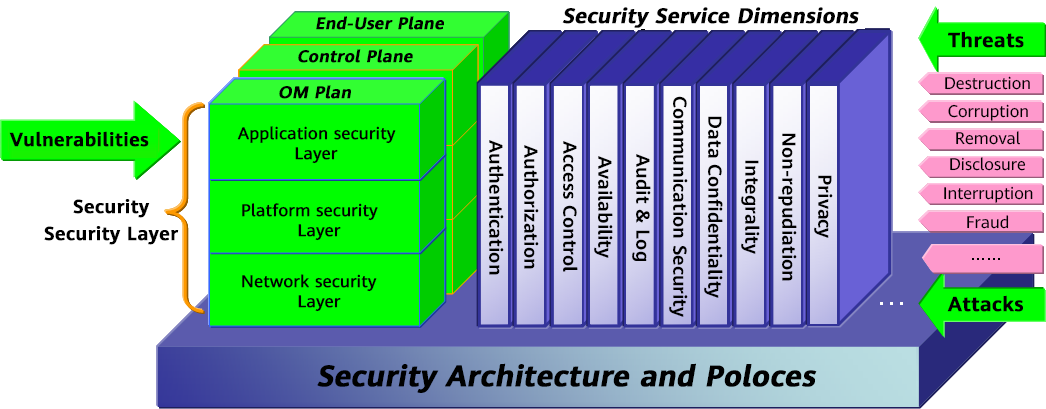

تعریف یک سرویس امنیتی در X.800 عبارت است از: “سرویسی است که توسط یک لایه پروتکل سیستم های در حال ارتباط ارائه می شود که امنیت سیستم ها و یا انتقال داده ها را به نحو مناسب تضمین می کند”

از سوی دیگر تعریف ارائه شده از یک سرویس امنیتی در RFC 2828 عبارت است از:

“یک سرویس ارتباطی یا پردازشی که توسط یک سیستم، به منظور نوعی از محافظت از منابع سیستم ارائه شود. سرویس های امنیتی، سیاست های امنیتی را پیاده سازی کرده که توسط مکانیزم های امنیتی پیاده سازی می شوند.”

در X.800 سرویس های امنیتی به پنج دسته:

- تصدیق اصالت

- کنترل دسترسی

- محرمانگی داده

- یکپارچگی داده

- عدم انکار

آدرس کانال تلگرام سایت بیگ دیتا:

آدرس کانال سروش ما:

https://sapp.ir/bigdata_channel

جهت دیدن سرفصل های دوره های آموزشی بر روی اینجا کلیک کنید.

جهت ثبت نام در دوره های آموزشی بر روی اینجا کلیک کنید.

بازدیدها: 4176

برچسبآسیب پذیری اانواع تهدیدات امنیتی فناوری اطلاعات امنیت انواع تهدیدات انواع تهدیدات امنیتی انواع حملات تهدید تهدیدات امنیتی تهدیدات امنیتی فناوری اطلاعات تهدیدات فناوری اطلاعات حملات امنیتی حمله دسته بندی تهدیدات ریسک سرویس های امنیتی فرهنگ لغات امنیت کتگوری حملات نفوذ

همچنین ببینید

خودروهای نسل جدید مبتنی بر بلاکچین و با هویت امن تر

عناوين مطالب: 'مقدمه بر خودروهای نسل جدیدبلاکچین چندین نیاز حیاتی برای همکاری تجاری چند حزبی …

بررسی معیارهای مرکزیت (Centrality) در تحلیل شبکه های اجتماعی

معیارهای مرکزیت (centrality) نحوه اتصال یک نود به نودهای دیگر در یک شبکه اجتماعی میتواند …

خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم

خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم