امنیت بیگ دیتا با روش های سنتی امنیت دست یافتنی نیست

چرا امنیت مرسوم سنتی کافی نیست؟

عناوین مطالب

- تکنیک های پایه ای شناسایی تهدیدات

- حفاظت (دفاع) امنیتی مرسوم سنتی

- امنیت نقطه پایان

- سیستم های پیشگیری از نفوذ

- دیوارهای آتش نسل جدید

- دروازه ایمیل امن

- دروازه وبی امن

- سیستم های پیشگیری از اتلاف داده

- تجزیه و تحلیل رفتار شبکه

- ابزارتجزیه و تحلیل بد افزار ها

- اطلاعات امنیتی و مدیریت رویداد

- تکنیک های پیشرفته تهدید

- سفارشی کردن بدافزار های مخرب

- بهره برداری از آسیب پذیری روز صفر

- پنهان شدن در ترافیک SSL

- بکار بردن حملات چند مرحله ای و چندبرداری

- استفاده از الگوریتم های تولید دامنه

- گریز از شناسایی sandbox

چرا امنیت سنتی کافی نیست؟

در این فصل:

- درک تکنیک های شناسایی تهدیدات پایه

- بازبینی حفاظت از امنیت به شکل مرسوم سنتی

- شناسایی تهدیدات پیشرفته امروزی

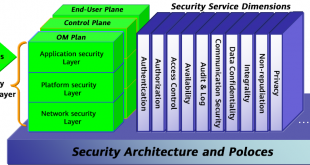

برخی از کارشناسان امنیتی معتقدند که محیط شبکه کهنه (dead) شده است و این روش ها برای امنبت بیگ دیتا کافی نیستند. اگرچه من موافق این مورد هستم که در زمینه دفاع از محیط پیرامون، بیش از حد سرمایه گذاری شده است، تا زمانی که میزبان ها از یک دروازه مشترک (GW) به اینترنت متصل می شوند، شما همواره یک محیط شبکه ای دارید و همیشه بایستی از آن دفاع کنید. برای دادن اعتبار به این موضوع، حوزه های IT همیشه منابع کافی برای نظارت بر تهدیدات داخلی را ندارند این تهدیدات از طریق دور زدن لایه های دفاعی محیطی رخ می دهند. تهدیدها از طریق دستگاه های تلفن همراه ، رسانه های قابل حمل، اتصالات 3G/4G و … وارد می شوند.

از آنجایی که هیچ راه حل حفاظت امنیتی، بی عیب و نقص نمی باشد مهم نیست که هر فروشنده ابزار امنیتی چه می گوید، بنابراین بهترین روش برای تأمین امنیت فارغ از دید ابزار امنیتی، دفاع در عمق است. این رویکرد شامل استفاده از لایه های امنیت نقطه پایان از بهترین نوع است. امنیت شبکه و امنیت Big data راه حل هایی برای شناسایی ، پیشگیری و تحلیل تهدیدات سایبری ارائه می دهد که امروزه در حال انجام گرفتن می باشد.

در این فصل، می خواهیم اطمینان حاصل کنیم که شما در مورد دفاع های سنتی تمرکز کافی داشته اید و بایستی استراتژی دفاع در عمق خود را تشکیل دهید و درک کنید که این استراتژی ها چگونه تهدیدات را شناسایی می کنند. مهم تر از همه، اینکه می خواهیم بدانید که چرا بعضی از حفاظت های امنیتی مرسوم سنتی گاهی شکست می خورند و چرا بایستی بیشتر شما با حملات پیچیده امروزی مواجه شوید.

تکنیک های شناسایی تهدیدات پایه (Basic Threat Detection Techniques)

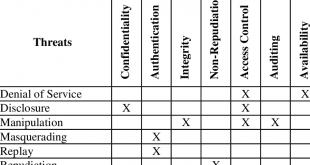

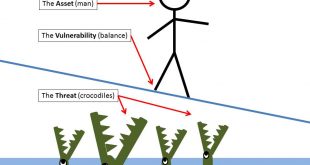

محصولات امنیتی که برای شناسایی و یا جلوگیری از تهدیدات سایبری (cyber threats) طراحی شده اند شامل یک یا چند تکنیک پایه ای زیر می باشند: امضاهای تهدیدات ، لیست سیاه، لیست سفید، و پروفایل های رفتاری. برای توضیح این مفاهیم، ما با استفاده از یک مثال دنیای واقعی از سفر هوایی به عنوان نمونه استفاده کرده ایم:

- امضاهای تهدید(Threat signatures) : قبل از اینکه چمدان بار خود را بر روی انبار یک هواپیما ببرید، بایستی توسط یک سیستم شناسایی مواد منفجره بسیار حساس که خیلی شبیه به اسکنر های CT در بیمارستان محلی شماست، اسکن شوید. این دستگاه مجهز به نرم افزار تطبیق الگوی پیچیده برای تشخیص بسیاری از دستگاه های انفجاری طراحی شده است. در دنیای فناوری اطلاعات (IT)، این مثال به طور مشابه به مشتریان آنتی ویروس مبتنی بر امضا و سیستم های پیشگیری از نفوذ شبکه صدق می کند. بدین منظور این موارد ترافیک شبکه را برای وجود بدافزار های (malware) شناخته شده و بهره برداری ها (exploits) بازرسی می کنند.

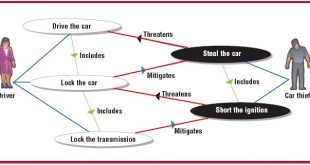

- لیست سیاه (Blacklisting): اداره امنیت حمل و نقل ایالات متحده لیست بدون پرواز (no-fly) را برای کمک به تروریست های شناخته شده در هواپیما نگه داری می کند. به طور مشابه، حوزه های فناوری اطلاعات از لیست سیاه نیز استفاده می کنند، در حالی که ارتباطات با میزبان های شناخته شده بدافزارهای اینترنت برای تحقیق و بررسی یا مسدود کردن آن علامت گذاری شده اند.

- لیست سفید (Whitelisting): گمرک ایالات متحده و حفاظت مرزی آن دارای یک برنامه ی ورودی جهانی است که مسافران بین المللی پرسفر (آمریکایی ها و افراد خارجی از کشور های منتخب) را قادر می سازد تا از طریق مهاجرت فرودگاه پس از ورود به ایالات متحده، دریافت ترخیص خود را سریع تر انجام دهند. در دنیای امنیت فناوری اطلاعات ، این عمل به عنوان لیست سفید شناخته می شود، در حالی که ارتباطات از سوی میزبان های خاص اینترنتی که پیش از آن مورد تأیید قرار گرفته ، از بازرسی های دقیق تر معاف می شود.

- پروفایل های رفتاری (Behavioral profiling): پرسنل اجرایی قانون فرودگاه ، آموزش دیده اند تا مسافران دارای عمل مشکوک را حتی پس از گذر از امنیت فرودگاه ، نظاره کرده و مورد سوال قرار دهند. در امنیت فناوری اطلاعات، پروفایل های رفتاری شامل ابزار هایی هستند که تلاش می کنند انحرافات را از ابتدای ترافیک شبکه معمولی (مانند گسترش نرم افزار های مخرب) شناسایی کند.

در بخش بعد ، از بررسی محافظت های امنیتی سنتی استفاده می کنیم که شامل تکنیک های شناسایی تهدیدات است.

حفاظت های امنیتی به صورت مرسوم سنتی (Traditional Security Defenses)

نقطه پایان (endpoint) دفاع امنیتی و سنتی شبکه که در این بخش شرح داده شده است معمولاً در شرکت ها و شبکه های دولتی امروزه استفاده می شود.

امنیت نقطه پایانی (Endpoint security)

امنیت نقطه پایان یک دستگاه محاسباتی را قادر می سازد تا حداقل برخی مسئولیت ها را برای امنیت خودش فرض کند. سیستم های امنیتی نقطه پایان، بر روی یک مدل کلاینت / سروری کار می کنند. نرم افزار کلاینت روی هر دستگاه شبکه نصب می شود و یک سرور مرکزی (یا دروازه ورودی gateway) نظارت و یا مدیریت نرم افزار کلاینتی نصب شده بر روی دستگاه ها را انجام می دهد. موارد زیر چند مثل آشنا از امنیت نقطه پایانی هستند:

- ویروس ، بدافزار و پیشگیری کننده جاسوس افزار (spyware prevention)

- فایروال های شخصی (Personal firewalls)

- فیلترکردن هرزنامه ها (spam)

- فیلترکردن URL

- کنترل های کاربردی (Application)

- نظارت بر جامعیت فایل ها (File integrity monitoring)

تمام محصولات امنیتی باقی مانده در این بخش شرح داده شده و در دسته دستگاه های امنیتی شبکه قرار می گیرند.

سیستم های پیشگیری از نفوذ (Intrusion prevention systems)

سیستم پیشگیری از نفوذ (IPS) ترافیک شبکه را برای فعالیت های مخرب نظارت می کنند. اگر یک IPS برای عملیات های داخلی پیکربندی شود (یعنی اگر در مسیر مستقیم، ترافیک جریان داشته باشد) می تواند تهدیدها را مسدود کند. با این حال اگر، IPS برای عملیات انفعالی (passive) پیکربندی شود (یعنی اینکه فقط ترافیک کپی شده را بررسی می کند) و زمانی که تهدیدها را شناسایی می کند فقط قادر به ارائه هشدار خواهد بود.

حالت دیگر عملیات نیز به عنوان مد سیستم تشخیص نفوذ (IDS) نام دارد. امروزه IDS نه لزوماً ارائه یک محصول منحصر به فرد، بلکه یک مد عملیاتی در یک IPS می باشد. IPS شامل راه حل های ترکیبی متشکل از هزاران امضا، برای شناسایی تهدیدات شناخته شده و ناشناس برای سیستم عامل ها و برنامه های کاربردی می باشد. ارائه پیشنهاد های بهتر برای IPS شامل روش های شناسایی مبتنی بر ناهنجاری است که (به “تجزیه و تحلیل رفتار شبکه” می پردازد به فصل بعدی نگاه کنید) و همچنین تحلیل پروتکل stateful را انجام می دهد.

دیوار های آتش نسل جدید (Next‐generation firewalls)

دیوار آتش نسل جدید (NGFW) یک ابزار امنیتی چند منظوره شامل دیوار آتش ، IPS و فرآیند های کنترلی کاربردی به پلت فرم های امنیتی شبکه ای به صورت یکپارچه است. شرکت ها رو به NGFW ها می آورند تا هزینه های امنیتی شبکه را کاهش دهند و شاید مهم تر از همه پیاده سازی کنترل کاربردی به صورت کامل است، که جزئی از مولفه کلیدی ارائه مدرن NGFW ها است.

دروازه ایمیل امن (Secure email gateways)

یک دروازه ایمیل امن (SEG) بر ترافیک پست الکترونیکی ورودی به منظور نظارت بر اسپم، ویروس ها، بدافزارها و سایر تهدیدات نظارت می کند. همچنین ترافیک ایمیل های خروجی را برای داده های حساس مانند کارت اعتباری، امنیت اجتماعی (social Security) و شماره حساب های بانکی نظارت می کند.

دروازه وبی امن (Secure web gateways)

دروازه وبی امن (SWG) ترافیک وب ورودی را برای بدافزار ها و سایر تهدیدات سایبری نظارت می کند. همچنین فیلترکردن ترافیک خروجی URL را به منظور محدود کردن مرور وب به صورت ایمن به سایت های تأیید شده فناوری اطلاعات انجام می دهد. راه حل های بهتر دروازه وبی امن شامل خط مشی جزئی تر(granular) بر پایه برنامه های مبتنی بر وب مانند پیام های فوری ، بازی های چندنفره ، نرم افزارهای نظیر به نظیر و کاربرد صدا روی IP (VOIP) را ارائه می دهند. آنها همچنین تأیید هویت کاربر، پیشگیری از دست دادن اطلاعات (DLP)، ذخیره محتوا (content caching)، مدیریت پهنای باند و موارد دیگری را ارائه می دهد.

سیستم های پیشگیری از اتلاف داده (Data loss prevention systems)

پیشگیری از اتلاف داده ها (DLP) برای شناسایی ( و در بعضی موارد جلوگیری) از رخنه های احتمالی توسط بررسی داده های مورد استفاده ، در حال حرکت و باقی مانده (rest) طراحی شده است. راه حل های DLP را می توان برای جستجو به دو نوع پیکربندی کرد:

- توصیف شده (Described) : فرمت داده ها با یک طرح ثابت، مانند کارت اعتباری و شماره های امنیت اجتماعی.

- ثبت شده (Registered): داده هایی مانند سند خاص ، صفحه گسترده (spreadsheet) ، بلوک متنی یا رکورد های پایگاه داده ای.

امروزه ، سیستم های امنیتی مانند IPS,NGFW,SEG و SWG قابلیت های پایه ای DLP را در آن برای جستجوی اطلاعات، توصیف می کنند. با این حال ، سازمان هایی که به نشت داده ها بسیار حساس هستند، بایستی راه حل اجرای DLP طبقه سازمانی را در نظر گیرند.

تجزیه و تحلیل رفتار شبکه (Network behavior analysis)

تجزیه و تحلیل رفتار شبکه (NBA)، یک سیستم امنیتی پیچیده شبکه ای است که بر پایه ترافیک شبکه معمولی برای تشخیص ناهنجاری ها (anomalies) به کار می رود ، مانند تهدیدات مداوم پیشرفته (advanced persistent threats) و حملات هدفمند پیشرفته (advanced targeted attacks) به فصل 1 نگاه کنید. این سیستم رکوردهای جریان شبکه (مانند NetFlow, cFlow, jFlow, sFlow و IPFIX) که به وسیله روترها و سوییچ ها تولید می شوند را پردازش می کند و سپس الگوریتم های پیچیده ای را به آن رکورد ها اعمال می کنند تا تهدیدهای بالقوه را آشکار کنند.

راه حل های NBA نیز می توانند برای تهدیدهای داخلی سایبری که ممکن است از در ورودی آفیس در لپ تاپ ها و یا دیگر دستگاه های تلفن همراه وارد شوند، را نظارت کنند.

ابزارتجزیه و تحلیل بد افزار ها (Malware analysis appliances)

همانطور که در فصل 1 اشاره کردم، ابزار های تجزیه و تحلیل بدافزار ها اجزای (components) حیاتی هر استراتژی دفاعی معقول هستند. این ابزارها برای شناسایی بدافزارهای مخرب سفارشی و دیگر تهدیدهای پیشرفته طراحی شده اند که با استفاده از تحلیل های پویا (رفتاری) از دفاع های سنتی مبتنی بر امضا، عبور می کنند. Sandbox های مطلوب تجزیه و تحلیل کد به صورت ایستا، تحلیل اعتبار و قوانین سفارشی YARA را برای ایجاد تصویرکامل از ویژگی های مخرب ، شاخص ها و رفتارها اضافه می کنند.

اگرچه استفاده از ابزار های تجزیه و تحلیل بدافزار های مخرب به طور معمول، نسبتاً جدید است اما فناوری sandbox در حدود بیش از یک دهه گذشته آمده است. متأسفانه افراد بدافکار(bad guys) روش های هوشمندانه ای برای دور زدن sandbox ها پیدا کرده اند که فروشندگان sandbox را روی انگشتان خود می چرخانند (نگاه کنید به “Evading sandbox detection” که بعداً در این فصل به آن اشاره شده است).

اطلاعات امنیتی و مدیریت رویداد (Security information and event management)

سیستم های اطلاعاتی ایمن و سیستم های مدیریت رویداد (SIEM) اغلب به عنوان نقاط مرکزی برای مدیریت و تجزیه و تحلیل رویداد ها از دستگاه های امنیتی شبکه در سراسر شرکت های بزرگ و سازمان های دولتی به کار گرفته می شوند. SIEM دارای دو مسئولیت اصلی هستند: جمع آوری رویداد ها و گزارش (log) گرفتن از دستگاه های شبکه و برنامه های کاربردی و استفاده از آن اطلاعات برای کشف مشکلات شبکه. SIEM ها برای کشف تهدیدها در داده ها ، پیکربندی شده اند و برای دریافت اطلاعات مفید هستند، اما این داده ها فقط یک بخش از اطلاعات موجود در راه حل های امنیتی big data را نشان می دهند.

SIEM ها را با راه حل های مدیریت گزارش (log) اشتباه نگیرید که اطلاعات امنیتی را به هم همبسته (correlate) ارائه نمی کنند. مدیران گزارش (log) فقط گزارش ها (logs) را جمع آوری می کنند تا انطباق قانونی را برآورده کرده یا معنی مناسب برای گزارش های پرس و جو ها را فراهم کنند.

تکنیک های پیشرفته تهدید (Advanced Threat Techniques)

همانطور که در ابتدای این فصل گفتیم ، هیچ راه حل امنیتی سایبری، بدون اشتباه (foolproof) نیست. موارد زیر شامل تکنیک های تهدید پیشرفته ای است که بازیگران تهدید به کار می گیرند تا امنیت مرسوم سنتی را از بین ببرند.

سفارشی کردن بدافزار ها (Customizing malware)

ساده ترین و رایج ترین روش برای گریز از حفاظت های مبتنی بر امضاها به طور مرسوم سنتی، سفارشی کردن بدافزار های مخرب مرتبط به هر حرکت تهدید آمیز است. اگر امضای فایل منحصربه فرد باشد (معمولاً با checksum ، یا هش MD5 نشان داده می شوند)، به احتمال زیاد می تواند از دفاع legacy (میراثی) شما عبور کنند به صورتی که گویا که در آن جا اصلاً لایه دفاعی وجود نداشته بود.

بهره برداری از آسیب پذیری روز صفر (Exploiting zero‐day vulnerabilities)

مسلماً ، موثرترین راه برای مهاجم برای به خطر انداختن یک میزبان، ایجاد یک بد افزار مخربی که برای بهره برداری از یک آسیب پذیری روز صفر طراحی شده است. گرچه کشف آسیب پذیری قبلاً دیده نشده ، بدون هیچگونه تمرین بی اهمیت نیست، اما یک رویکرد بسیار موثری می باشد زیرا هر میزبان مرتبط با آسیب پذیری ناشناخته می تواند، با سهولت نسبی به خطر بیافتد.

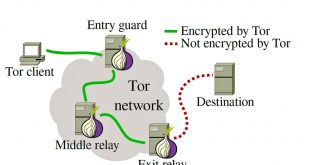

پنهان شدن در ترافیک SSL (Hiding within SSL traffic)

همانطور که در فصل 1 اشاره کردم ، بازیگران تهدیدات اغلب فعالیت های خرابکارانه خود را در نشست(session) های رمزگذاری شده پنهان می کنند که متأسفانه توسط اکثر ابزار های امنیتی که مورد بازرسی قرار می گیرند، تشخیص داده نمی شوند. چنین فعالیت هایی شامل آسیب پذیری های میزبان با بد افزار های مخرب از وب سایت های آلوده، کنترل میزبان های آلوده از طریق سرورهای فرماندهی و کنترل (C&C) و فیلتر کردن اطلاعات آسیب پذیر است.

بکار بردن حملات چند مرحله ای و چندبرداری

(Employing multistage, multivector attacks)

وقتی مهاجمان یک شرکت یا آژانس های دولتی را هدف قرار می دهند به طور مثال می توان گفت که بازیگران آگاه از تهدید می دانند که بیش از یک راه برای ورود به پوست گربه وجود دارد. به جای هدف قرار دادن یک نفر با ایمیل فیشینگ، یک مهاجم ده ها یا حتی صدها نفر را از طریق حملات چندگانه مورد هدف قرار می دهد :

spear phishing, drive-by downloads, watering-hole attacks و … (به فصل 1 مراجعه کنید). هر حمله مستلزم چندین مرحله از نقطه شروع اولیه ورود به شناسایی شبکه تا فرآیند فشرده شدن (exfiltration) داده ها هست. مهاجمان در پوشش دادن مسیر خود توسط از کار انداختن (uninstalling) هر بدافزاری که در طول حمله مورد استفاده قرار می گیرد، بسیار خوب عمل می کنند.

استفاده از الگوریتم های تولید دامنه (Leveraging domain generation algorithms)

الگوریتم های تولید دامنه ، الگوریتم های مورد استفاده در خانواده های مختلف بدافزار ها هستند که برای تولید تعداد زیادی از نام های دامنه اینترنتی مورد استفاده قرار می گیرند این الگوریتم ها می توانند برای میزبانی سرورهای فرماندهی و کنترل (C&C) استفاده شوند. چنین دامنه های بی کاربرد (throwaway domains) معمولاً کوتاه مدت دایر هستند شاید فقط برای روزها یا گاهی چند هفته فعال هستند آنها در برابر راه حل هایی که فهرست سیاه را شامل می شوند موثر هستند.

الگوریتم های تولید دامنه در سال 2008 توسط خانواده کرم (worm) های Conficker معروف شدند که درنهایت بیش از 50000 نام دامنه جدیدی را در روز تولید کردند.

گریز از شناسایی sandbox (Evading sandbox detection)

« Sandbox یک محیط آزمایشی است که تغییرات کد تست نشده و آزمایشی را از محیط تولید یا مخزن جدا می کند، در زمینه توسعه نرم افزار از جمله توسعه وب و کنترل بازبینی مورد استفاده قرار می گیرد ».

به طور مثال می توان گفت که تشخیص بدافزار پیشرفته، بازی موش و گربه ای است. افراد درست کار یک راه حل برای ارزیابی فایل های مشکوک در ایمنی sandbox ها ابداع کرده اند. در مقابل آدم های بدافکار، بدافزارهای مخرب خود را توسعه دادند تا از شناسایی sandbox توسط روش های زیر بگریزند:

- اگر محیط عملیاتی ویژگی های یک ماشین مجازی (VM) را نشان دهد، پیلود مخرب را متوقف کنید (Suppress malicious payload).

- تا زمانی که یک کلیک موس را مشاهده نکنید، پیلود مخرب را متوقف کنید.

- برای دقیقه ها یا ساعت ها، یا تا زمانی که تاریخ و زمان آینده رسیده باشد، پیلود مخرب را متوقف کنید.

- تا زمانی که اقدام خاصی انجام نگرفته باشد (مانند پیمایش صفحه 5 از فایل) ، پیلود مخرب را متوقف کنید.

- اگر محیط عملیاتی فاقد فایل ها و پوشه ها به طور کلی مرتبط با یک کاربر باشد، پیلود مخرب را متوقف کنید.

- برای تعیین اینکه آیا یک کاربر واقعی در سیستم وجود دارد، گفتگو ها یا نصب کننده های چند مرحله ای را ارائه کنید.

خوشبختانه، هدایت ابزار های پیشرفته بدافزار ها ، به وسیله مخفی کردن شاخص های ماشین مجازی ، شبیه سازی کلیک های ماوس، پاسخ به گفتگوها، هدایت از طریق نصب (navigating through installers) و شناسایی و دور زدن فراخوانی های منجر به sleep شدن و اجازه ایجاد فایل های واقع بینانه و ساختار دایرکتوری های پوشه ای منجر به غلبه بر تکنیک های توقف پیلود می شود.

فرض نکنید که همه ابزارهای تجزیه و تحلیل بد افزار های مخرب یکسان هستند. قبل از امضای سفارش فروش، مطمئن شوید که با فروشنده انتخابی خود بحث کردید که چگونه ارائه تحلیل بدافزار او، تکنیک های گریز و دور زدن از sandbox را رفع می کند.

آدرس کانال تلگرام سایت بیگ دیتا:

آدرس کانال سروش ما:

https://sapp.ir/bigdata_channel

جهت دیدن سرفصل های دوره های آموزشی بر روی اینجا کلیک کنید.

بازدیدها: 936

برچسبbigdata security امنیت بیگ دیتا امنیت سنتی

خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم

خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم