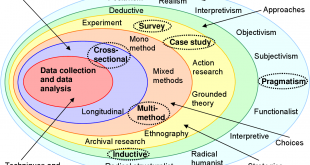

روش تحقیق و پژوهش، معمولا در پروپوزال به صورت کلی در، قسمت روش تحقیق انتخاب می گردد. انتخاب اشتباه و نامناسب روش تحقيق در پروپوزال، به تمام مراحل پايان نامه را خدشه وارد مي كند. روش تحقيق هر پايان نامه ای، منحصر به فرد …

ادامه مطلبمبانی نرم افزار

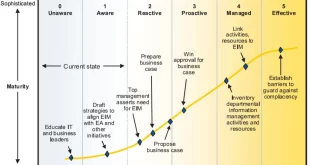

انواع مدل های بلوغ حاکمیت داده چیست؟

من بازخوردهای مثبت زیادی در مورد سری مدلهای بلوغ حاکمیت داده دریافت کردهام، زیرا نمای کلی هر مدل را در سطح بالایی ارائه میکند تا شما را در اتخاذ یکی برای برنامهتان راهنمایی کند. در این مقاله به مدل بلوغ حاکمیت داده می پردازم. …

ادامه مطلبآشنایی با موسسه استانداردNIST یا مؤسسه ملی فناوری و استانداردها

موسسه ملی فناوری و استانداردها(NIST)، تاسیس ۱۹۰۱، نام یک موسسه دولتی علمی در آمریکا است. این موسسه زیر نظر وزارت بازرگانی ایالات متحده آمریکا فعالیت میکند، و هدف از آن تشویق نوآوری و رقابت صنعتی توسط پیشبرد علوم سنجشی و فناوری در آمریکا بگونهایکه …

ادامه مطلبتعاریف سه واژه دکترین، راهبرد و نقشه راه و تفاوت های آنها

دکترین در سیاست معمولاّ مجموعه اقدامات و خطمشی سیاسی یک دولتمرد است که دارای جنبه ابتکاری بوده و آثاری برجای میگذارد و مشابه اقدامات و سیاستهای دولتمردان دیگر نیست. در منطق، دکترین بر دو نوع آمده است؛ یکی برای کشف حقیقت بهکار میرود که …

ادامه مطلبآموزش تست و ارزیابی کیفیت نرم افزار(QC) و تضمین کیفیت(QA) سیستم های نرم افزاری(SQA)

ارزیابی کیفیت نرم افزار فرایندِ تلاش جهت پیدا کردن نقص است. یکی از مسائل مورد توجه توسعهدهندگان نرمافزار، ارزیابی کیفیت نرمافزار و به تبع آن، پرداختن به موضوع تعیین شاخص های مؤثر ارزیابی است. با توجه به چرخه حیات نرمافزار میتوان گفت بررسی و …

ادامه مطلبپروتکل HTTP نکات و جزئیات

پروتکل انتقال فوق متن (Hyper text transfer Protocol )، مجموعه اي از قوانين براي انتقال فايل ها (متن , تصاوير گرافيکي ,صدا ,ويدئو و ديگر فايل هاي مولتي مديا) در شبکه وب در اینترنت مي باشد. وقتی شما مرورگر (Browser) خود را باز می …

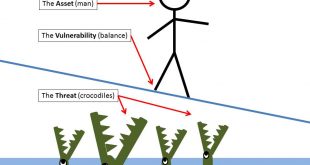

ادامه مطلبتفاوت آسیب پذیری و تهدید، ریسک و مدیریت ریسک

در این نوشتار به بررسی تفاوت تهدید ، آسیب پذیری یا تهدید پذیری و ریسک می پردازیم. تهدید که مؤلفه کامل کننده تهدید پذیری است در صد احتمالِ فرد یا فرآیندی است که میتواند با استفاده از یک تهدیدپذیری سیاست امنیتی یک سیستم را …

ادامه مطلبفرم های نرمال سازی در پایگاه داده

فرم های نرمال تئوری پايگاه داده درجه نرمالسازی جدول را با اصطلاح فرم های نرمال(normal form) شرح می دهد. فرم های نرمال (يا بطور خلاصه NF) معياری برای تعيين درجه نرمال جدول دراختيار می گذارد. فرم های نرمال سازی جداگانه روی هر جدول می …

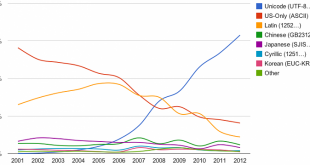

ادامه مطلبتفاوت کدهای اسکی با Unicode

یکی از اولین مراحل در پردازش متن آشنایی با کدگذاری های حروف است. در این مبحث به برسی کد اسکی میپردازیم. «انجمن ملی استاندارد آمریکا» (America National Standard Association, ANSI) در ۶ اکتبر 1۹۶۰ شروع به کار بر روی «کدهای اسکی» (ASCII) کرد. طرح …

ادامه مطلبآموزش کامل TSQL و دستورات پایگاه داده های SQL Server ، MySQL و Oracel

SQL یا (Structured Query Language) يک زبان ساخت يافته برای ثبت، بازيابی و بهنگام سازی داده از يک پايگاه داده رابطه ای و حتی پایگاه داده های غیر رابطه ای است. دستوراتی برای ايجاد، حذف و تغيير اشيای مختلف در پايگاه داده دارد. پرکاربرد …

ادامه مطلبسایت های علمی پژوهشی و آموزشی

سایت های مهم علمی آموزشی پژوهشی بانکهای اطلاعاتی: www.digitallibraryplus.com www.daneshyar.net www.umi.com/pqdauto www.search.ebscohost.com www.sciencedirect.com www.emeraldinsight.com www.online.sagepub.com www.springerlink.com www.scopus.com http://apps.isiknowledge.com 〰〰〰〰〰〰〰〰〰〰〰〰〰〰〰 پایان نامه های داخلی و خارجی www.irandoc.ac.ir www.umi.com/pgdauto www.mhrn.net www.theses.org 〰〰〰〰〰〰〰〰〰〰〰〰〰〰〰 مقالات فارسی www.magiran.com www.civilica.com www.sid.ir 〰〰〰〰〰〰〰〰〰〰〰〰〰〰〰 کتابخانه ملی ایران، آمریکا و انگلیس www.nlai.ir www.loc.gov …

ادامه مطلبانواع مجوزها یا لایسنس های مـتن بـاز (Open Source)

بخش 1 مقدمه لایسنس های مـتن بـاز (Open Source) قبل از آشنایی با لایسنس های مـتن بـاز (Open Source) ، به مقدمه کوتاهی در رابطه با مسائل حقوقی نرم افزار خواهیم پرداخت. نرمافزار به عنوان يکی از محصولات ساخته تفکر انسان محصولی است که …

ادامه مطلبJSR و JCP و RI و TCK در جاوا چیست؟

قبل از شروع نصب و استفاده از جاوا بهترست با چند اصطلاح کلیدی در این حوزه آشنا شویم. در این مبحث به توضیحاتی پیرامون JSR و JCP و RI در جاوا خواهیم پرداخت. Java Community Process: گروهی متشکل 1200 نفر از شرکت های مختلف …

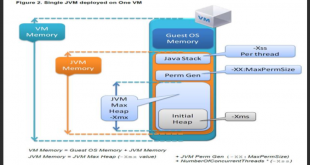

ادامه مطلبحافظه heap, Stack, Xmx, Xms, Xss در جاوا

مدیریت حافظه فرایند تخصیص و عدم تخصیص اشیا میباشد که در جاوا به آن مدیریت حافظه گفته میشود و این مورد در جاوا به صورت خودکار انجام میشود. به طور کلی میتوان گفت برنامهنویسی که از نحوه قرارگیری بخشهای مختلف برنامه خود بر روی …

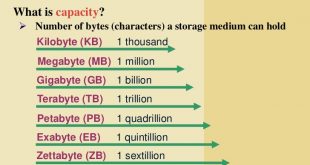

ادامه مطلبواحدهای ظرفیت حافظه در دنیای دیجیتال

? واحدهای ظرفیت حافظه در دنیای دیجیتال ? Bit(b) ? Byte(B) ? Kilobyte(KB) ? Megabyte(MB) ? Gigabyte(GB) ? Terabyte(TB) ? Petabyte(PB) ? Exabyte(EB) ? Zettabyte(ZB) ? Yottabyte(YB) Visits: 408

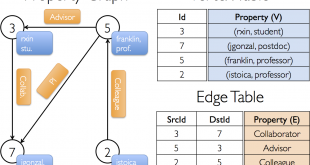

ادامه مطلبمدل داده و ساختارهای منطقی ذخیره سازی گراف

با یکی دیگر از مباحث مبانی در حوزه گراف کاوی و تحلیل شبکه های اجتماعی با عنوان ساختار های منطقی ذخیره سازی گراف را خدمتتان هستیم. ❗️توجه: هر چند این مبحث ساده به نظر میرسد ولی مرجعی برای خیلی از مباحث تحلیلی، در حوزه …

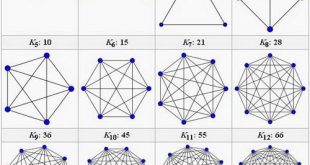

ادامه مطلبتئوری گراف به صورت خلاصه (نظریه گراف ها)

نظریه گراف ها به صورت خلاصه در این مبحث به شرح تعاریف اولیه از نظریه گراف (Graph Theory) پرداخته میشود. مطالب این بخش برگرفته از کتاب تئوری گراف نوشته گروس (Gross) میباشد. گراف هر شیء ریاضی شامل یک سری نقاط و اتصالات میان آنها، گراف …

ادامه مطلب خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم

خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم