فایل لغتنامه فارسی با فرمت csv: معمولا خیلی ار محققان برای برخی از مباحث تحلیل به فرهنگ لغات نیاز پیدا میکنند. به همین منظور یک فایل فرهنگ لغت فارسی به فارسی با بیش از 19هزار لغت برای استفاده پژوهشگران آماده کرده ایم. جهت قابل …

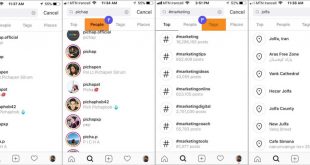

ادامه مطلبجمع آوری اطلاعات در اینستاگرام (Instagram) و استفاده از ربات instagram4j

تهیه کننده: صابر کاظمی رودی جهت ارائه در درس شبکه های پیچیده پویا و تحلیل شبکه های اجتماعی در مباحث قبل به جمع آوری اطلاعات از شبکه اجتماعی توییتر اشاره کردیم. در این مبحث به جمع آوری اطلاعات در اینستاگرام می پردازیم. اینستاگرام در …

ادامه مطلبمدیریت روابط با مشتری میکروسافت داینامیک (CRM) و چشم اندازی بر فرصتها ی آن در ایران

Microsoft Dynamics CRM چکیده با توجه به اینکه در کشورمان محصولات میکروسافت به وفور مورد استفاده قرار میگیرد و متخصصان و کاربران محصولات این شرکت بیش از محصولات شرکتهای دیگر است و از طرفی مدیریت روابط با مشتری میکروسافت داینامیک(Microsoft Dynamics CRM) …

ادامه مطلبکتابخانه های جاوا اسکریپت برای بصری سازی گراف در وب

مروری بر کتابخانه های جاوا اسکریپت برای بصری سازی گراف شبکه پیچیده پویا در مباحث قبل به موضوع علمی بازنمایی و بصری سازی گراف پرداختیم. در این مبحث مروری بر کتابخانه های جاوا اسکریپت برای بصری سازی گراف شبکه پیچیده پویا می پردازیم. SigmaJS: …

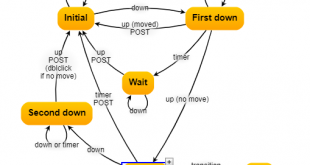

ادامه مطلبپروتکل HTTP نکات و جزئیات

پروتکل انتقال فوق متن (Hyper text transfer Protocol )، مجموعه اي از قوانين براي انتقال فايل ها (متن , تصاوير گرافيکي ,صدا ,ويدئو و ديگر فايل هاي مولتي مديا) در شبکه وب در اینترنت مي باشد. وقتی شما مرورگر (Browser) خود را باز می …

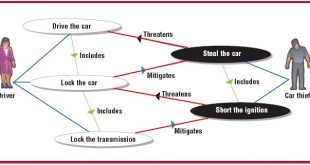

ادامه مطلبmisusecase و usecase های امنیتی در استخراج نیازمندیهای امنیتی

چکیده در سال های اخیر، Misusecase ها با تمرکز بر تهدیدات و استثناها در سیستم، به یک روش محبوب تجزیه و تحلیل و ایجاد امنیت (غیرفعال) مورد نیاز در هنگام ترکیب با Usecaseها تبدیل شده است. علاوه بر این، برخی از مقالات اخیر موارد …

ادامه مطلبتفاوت آسیب پذیری و تهدید، ریسک و مدیریت ریسک

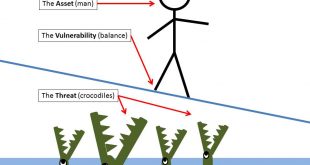

در این نوشتار به بررسی تفاوت تهدید ، آسیب پذیری یا تهدید پذیری و ریسک می پردازیم. تهدید که مؤلفه کامل کننده تهدید پذیری است در صد احتمالِ فرد یا فرآیندی است که میتواند با استفاده از یک تهدیدپذیری سیاست امنیتی یک سیستم را …

ادامه مطلبفرم های نرمال سازی در پایگاه داده

فرم های نرمال تئوری پايگاه داده درجه نرمالسازی جدول را با اصطلاح فرم های نرمال(normal form) شرح می دهد. فرم های نرمال (يا بطور خلاصه NF) معياری برای تعيين درجه نرمال جدول دراختيار می گذارد. فرم های نرمال سازی جداگانه روی هر جدول می …

ادامه مطلبنحوه تشخیص گراف دو بخشی و پیاده سازی آن

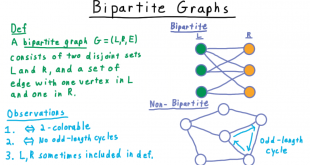

به منظور تایید گراف دو بخشی (که در مبحث تئوری گراف آموختیم) میخواهیم بررسی کنیم آیا میتوان رأسهای گراف را به دو بخش افراز کرد به گونهای که تمام یالها بین این دو بخش بیافتد. بنابر قضیههای گراف، شرط دوبخشی بودن با دور فرد …

ادامه مطلبامنیت آپاچی سرور

نکات امنیتی ذکر شده، در این سند پیرامون سرور آپاچی نسخه 2.2.x و 2.4.x بوده هر چند که در مواردی با یکدیگر مشابه ولی در برخی موارد نیز با یکدیگر متفاوت می باشد. این موارد در هر بخش زیر بیان شده است. در …

ادامه مطلبتفاوت ui با ux و درک واسط کاربری و تجربه کاربری

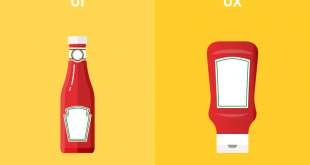

واسط کاربری User Interface واسط کاربری که بهاختصار UI نیز گفته میشود، در طراحی وب و اپلیکیشن به محیطی گفته میشود که کاربر با استفاده از عناصر آن با یک سیستم ارتباط بصری برقرار میکند. به زبان سادهتر، به پوسته و ظاهر یک وبسایت …

ادامه مطلبتفاوت کدهای اسکی با Unicode

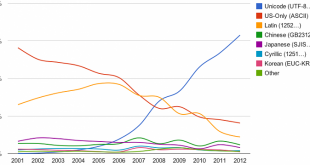

یکی از اولین مراحل در پردازش متن آشنایی با کدگذاری های حروف است. در این مبحث به برسی کد اسکی میپردازیم. «انجمن ملی استاندارد آمریکا» (America National Standard Association, ANSI) در ۶ اکتبر 1۹۶۰ شروع به کار بر روی «کدهای اسکی» (ASCII) کرد. طرح …

ادامه مطلبآموزش کامل TSQL و دستورات پایگاه داده های SQL Server ، MySQL و Oracel

SQL یا (Structured Query Language) يک زبان ساخت يافته برای ثبت، بازيابی و بهنگام سازی داده از يک پايگاه داده رابطه ای و حتی پایگاه داده های غیر رابطه ای است. دستوراتی برای ايجاد، حذف و تغيير اشيای مختلف در پايگاه داده دارد. پرکاربرد …

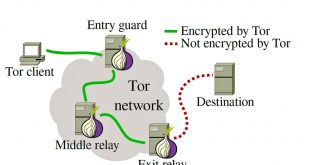

ادامه مطلبنحوه استفاده برنامههای کاربردی از TOR

نحوه استفاده برنامههای کاربردی از TOR میر سامان تاجبخش https://mstajbakhsh.ir در پست های قبل با مبانی شبکه TOR و همچنین وب تاریک آشنا شدید. شبکه TOR به مانند شبکههای گمنام سازی دیگر به جهت پنهان ماندن آدرس آی پی استفاده کننده به کار میرود. …

ادامه مطلبجستجو در اینترنت با استفاده از زبان طبیعی فارسی

جستجو در اینترنت با استفاده از زبان طبیعی فارسی دکتر محسن کاهانی گروه مهندسی کامپیوتر دانشگاه فردوسی مشهد kahani@um.ac.ir http www.um.ac.ir ~kahani عناوین اصلی استخراج شده از این فایل پاورپوینت عناوین اصلی استخراج شده از این فایل پاورپوینت ● جستجو در اینترنت با استفاده …

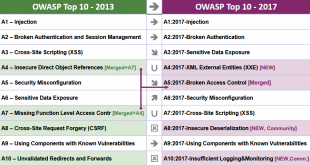

ادامه مطلبدانلود ترجمه استاندارد OWASP Top10 مهمترین تریـن ریسـک هـای امنیتی

دانلود ترجمه فارسی استاندارد OWASP Top 10 برای شناسـایی مهمترین تریـن ریسـک هـای امنیتی در اینجا تهدیدات امنیتی برنامه های کاربردی چیست؟ مهاجمـان بـه طـور بالقـوه میتواننـد از نـرم افـزار شـما بـه روشـهای مختلـف اسـتفاده کننـد و بـه کسـب وکار و یـا سـازمان شـما …

ادامه مطلبCIS مرکز امنیت اینترنت Center for Internet Security

Center for Internet Security (CIS) مرکز امنیت اینترنت (CIS= Center for Internet Security) یک سازمان غیر انتفاعی است که در اکتبر 2000 تشکیل شد. مأموریت آن «شناسایی، توسعه، اعتبارسنجی، ارتقاء و پشتیبانی از بهترین راهکارهای عملی برای حفاظت از سایبر و هدایت جوامع برای …

ادامه مطلببرگزاری دوره های آموزش اینترنت اشیا

مرکز تحقیقات اینترنت اشیا در پاییز امسال اقدام به برگزاری چهار دوره جامع و کاربردی و تخصصی اینترنت اشیا کرده است. اینترنت اشیا در مدت زمان کمی توانسته توجه بسیاری از افراد و صنایع را به خود جلب نماید تا آنجا که دیگر در …

ادامه مطلبانتشار SoNebuntu Light نسخه سبک توزیع لینوکس مخصوص تحلیل گران شبکههای اجتماعی

توزیع لینوکس SoNebuntu Light: در دنیای امروز که دادهها و تحلیل آنها نقش کلیدی در تجارت، کسب و کار و انواع پژوهشها دارند، ابزار تحلیل داده نیز باعث تسریع در عملیات تحلیل تاثیر بسزایی دارند. همین مسئله در بحث شبکههای اجتماعی نیز مطرح است. …

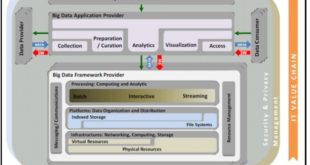

ادامه مطلبمدل مرجع معماری بیگ دیتا NBDRA (ISO 20547-3)

به بیان ساده، بیگ دیتا مجموعه داده های بزرگ و پیچیده تری هستند، که از منابع جدید داده ها استخراج می شوند. این مجموعه داده ها آنقدر حجیم و غیر ساخت یافته هستند که نرم افزارهای قدیمی پردازش داده، نمی توانند آنها را مدیریت کنند. …

ادامه مطلب خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم

خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم