در این پست موارد زیر در رابطه با معیار خرید برای امنیت کلان داده ، بررسی خواهد شد. ▶▶ پرهیز از پیشنهادات امنیت ابرداده ای سطح پایین ▶▶ ایجاد یک چک لیست از معیار های خرید ▶▶ بفهمیم که در یک راه حل به دنبال …

ادامه مطلبامنیت فناوری اطلاعات

آدرس Onion یا پیازی؟ (قسمت اول نحوه اتصال به شبکه TOR)

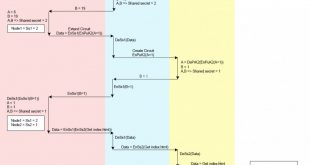

میر سامان تاجبخش دانشجوی ترم آخر دکتری فناوری اطلاعات دانشگاه ارومیه، ارومیه، ایران s.tajbakhsh@chmail.ir ms.tajbakhsh@urmia.ac.ir https://mstajbakhsh.ir در پست قبلی در ارتباط با وب تاریک و لایههای مختلف آن بحث شد. در این مطلب در ارتباط با نحوه اتصال به شبکه TOR و نحوه مسیر …

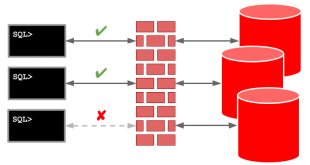

ادامه مطلبدیوار آتش پایگاه داده یا دیتابیس فایروال (DBF)

دیوار آتش پایگاه داده: در حال حاضر سیستم های اطلاعاتی در امور مختلف مورد استفاده قرار میگیرند که اغلب آنها مبتنی بر پایگاه داده های آسیب پذیر هستند. همچنین با توجه به امکان بالای وجود ضعف های امنیتی در برنامه های کاربردی و امکان …

ادامه مطلب خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم

خانه بیگ دیتا تحلیل شبکه های اجتماعی، متن کاوی، داده کاوی، اوسینت و داده های حجیم